Criptografia de biblioteca

Para efetuar operações na página de Criptografia da Biblioteca:

- Para visualizar a página de Criptografia da Biblioteca, ou para adicionar ou gerenciar chaves primárias, o usuário conectado ao iManage Control Center deve estar atribuído a um cargo de Gerenciamento Global que tenha o privilégio de Gerenciamento de Chaves. Para mais informações, consulte Descrições dos privilégios globais.

- Para aplicar chaves a uma biblioteca do iManage Work, o usuário deve também ser membro do grupo NRTADMIN dessa biblioteca.

NOTE:

A opção de Chaves de Criptografia, disponibilizada previamente no painel de navegação do iManage Control Center foi renomeada para Criptografia da Biblioteca.

Introdução

A criptografia de dados é uma medida de segurança que impede a visibilidade de documentos em caso de acesso não autorizado ou roubo. Conhecida também como criptografia de dados em repouso, os arquivos de dados são criptografados quando não estão sendo utilizados. Essa criptografia está em conformidade com a HIPAA e outras leis dos EUA que protegem as informações confidenciais contra a divulgação acidental ou maliciosa. Caso sejam comprometidos, por exemplo por roubo ou acesso não autorizado (incluindo acesso não autorizado interno), os arquivos são criptografados, tornando-se então ilegíveis. Quando um usuário autorizado acessa um documento (por exemplo, através de edição ou visualização com um aplicativo cliente), o documento é descriptografado e poderá ser lido ou editado normalmente. Quando o usuário conclui a edição do documento, o mesmo retorna ao estado criptografado.

Criptografia de arquivos no iManage Work em Nuvem é automático e não pode ser desabilitado.

Visão geral da criptografia

A criptografia usa uma codificação eletrônica denominada “chave de criptografia”. As chaves de criptografia são implementadas de duas maneiras possíveis: Uma chave gerenciada pelo sistema (consulte Chave de Criptografia Gerenciada pelo Sistema), ou preferencialmente, Chaves de Criptografia Gerenciadas pelo Cliente geradas no Microsoft Azure (consulte CMEK).

Chave de criptografia gerenciada pelo sistema

O iManage Work em Nuvem criptografa todos os documentos utilizando chaves de criptografia gerenciadas pelo iManage. Neste modelo, o iManage gerencia as chaves de criptografia, e você não tem como ver detalhes sobre a criptografia ou sobre as chaves.

CMEK

TIP:

Para uma introdução rápida ao CMEK, recomendamos que assista Um guia prático para implementação de Chaves de Criptografia Gerenciadas pelo Cliente(login necessário).

CMEK permite que os clientes gerenciem suas próprias chaves de criptografia. Os clientes controlam todo o processo, desde a geração da chave de criptografia fornecida pelo cliente (a chave de origem) até o carregamento das chaves no iManage Work — decidindo quando usar cada chave, e quando cancelar ou substituir chaves. Para maior segurança, esse processo usa uma CMEK dupla, que exige dois armazenamentos de chaves separados. O processo de CMEK dupla precisa de dois membros da equipe do cliente, denominados “responsáveis da chave”, que armazenam independentemente cada um uma cópia da mesma chave mestra em uma conta de cofre de chaves Microsoft Azure. Os dois armazenamentos de chave são então validados pelo iManage para que:

- o iManage Work tenha acesso a cada uma das cópias das chaves dentro dos dois cofres de chaves Azure, e que

- as chaves contidas em cada um dos cofres de chaves Azure sejam idênticas uma à outra.

Uma vez validada, a chave pode ser aplicada a uma biblioteca do iManage Work para criptografia. Contudo, se ambas as chaves forem canceladas, a criptografia e a descriptografia serão interrompidas. Neste cenário, os documentos ficarão inacessíveis, e não poderá ser feito download ou upload deles.

A implementação de uma CMEK dupla no iManage Work requer que o cliente execute o processo constituído pelas seguintes etapas:

- Criar a chave de criptografia fornecida pelo cliente. Essa é a chave de criptografia de origem que constituirá a base para o resto do processo. Consulte Criar a chave de criptografia fornecida pelo cliente.

- Uma cópia da chave de criptografia fornecida pelo cliente deve ser armazenada sob custódia da empresa.

IMPORTANTE: Em caso de perda dessa chave, ou da senha, todos os documentos criptografados com a chave em questão não poderão ser recuperados. - A chave de criptografia fornecida pelo cliente é copiada duas vezes. Duas pessoas, denominadas “responsáveis da chave”, recebem uma cópia cada.

- Cada responsável da chave cria um cofre de chaves Azure separado e importa a cópia da respectiva chave de criptografia fornecida pelo cliente. Isso é chamado de “armazenamento de chave”.

- Cada responsável da chave fornece ao iManage o nome do sistema de nomes de domínio (DNS) do cofre de chaves Azure. Isso permite que o cliente autorize antecipadamente os cofres que com permissão para uso. Consulte Registrar os nomes de domínio dos cofres de chaves Azure com o iManage.

- Cada responsável da chave fornece os valores do respectivo armazenamento de chave a um administrador do sistema do iManage Control Center autorizado. Esse administrador deve ser um NRTADMIN e deve possuir também o privilégio global de Gerenciamento de Chaves. O administrador do sistema do iManage Control Center criará uma chave mestra baseada nos dois armazenamentos de chave. Consulte Adicionar de uma chave mestra.

- O cliente aplica essa chave mestra no iManage Control Center e aplica a chave mestra às bibliotecas selecionadas. Consulte Aplicar uma chave a uma biblioteca do iManage Work. Imediatamente após aplicar a chave, a biblioteca usa a chave mestra para toda a criptografia e descriptografia de novos documentos adicionados à biblioteca. Além disso, um processo de revezamento de chaves é iniciado automaticamente para substituir as chaves e proteger o conteúdo da biblioteca. Para mais informações, consulte Revezamento de chaves e acompanhamento do progresso do revezamento de chaves.

Caso seja implementado o CMEK no iManage Control Center, é possível reverter para o sistema de criptografia padrão a qualquer momento.

Nesta página:

- Criar a chave de criptografia fornecida pelo cliente

- Registrar os nomes de domínio dos cofres de chaves Azure no iManage

- Adicionar de uma chave mestra.

- Aplicar uma chave a uma biblioteca do iManage Work

- Atualizando o ID ou segredo do Armazenamento de Chaves Azure cliente

- Editar o nome da chave

- Visualizar os detalhes da chave

- Perguntas frequentes

- Termos

Criar a chave de criptografia fornecida pelo cliente

Use estas instruções para criar a chave de criptografia fornecida pelo cliente.

O processo de criação da chave de criptografia fornecida pelo cliente e dos cofres de chaves são concluídos fora do iManage Work. Como parte das práticas recomendadas e para a compreensão de aspectos importantes do processo, o iManage recomenda determinadas diretrizes. Consulte Azure Key Vault para obter mais informações.

Utilizando a Planilha de informações do Azure para identificar e registrar a chave e a informação do cofre de chave para uso posterior nesses processos.

Registrar os nomes de domínio dos cofres de chaves Azure no iManage

Antes de gerenciar as chaves de criptografia no iManage Control Center, os nomes de domínio dos cofres de chaves do Azure do cliente devem ser registrados no sistema iManage Work.

Para registrar seus nomes de domínio dos cofres de chaves Azure com o iManage, abra uma solicitação com o Suporte do iManage Cloud, fornecendo os dois nomes de domínio dos cofres de chaves Azure, também chamado de Nome DNS. Use o valor registrado na linha 1 da Planilha de Informações do Azure. Esses dois nomes de domínio devem ser diferentes. Por exemplo, o do responsável da chave 1 pode ser

azurevault1.vault.azure.net, e o do responsável da chave 2 pode serazurevault2.vault.azure.net.Os responsáveis da chave recebem do suporte do iManage uma verificação de que os nomes DNS dos cofres de chaves foram registrados com sucesso no sistema iManage Work antes de continuar.

Adicionar de uma chave mestra.

Uma chave mestra precisa ser adicionada antes de aplicá-la a uma ou mais bibliotecas do iManage Work.

No iManage Control Center, navegue até a página Criptografia da Biblioteca(Rede e Segurança>Criptografia da Biblioteca):

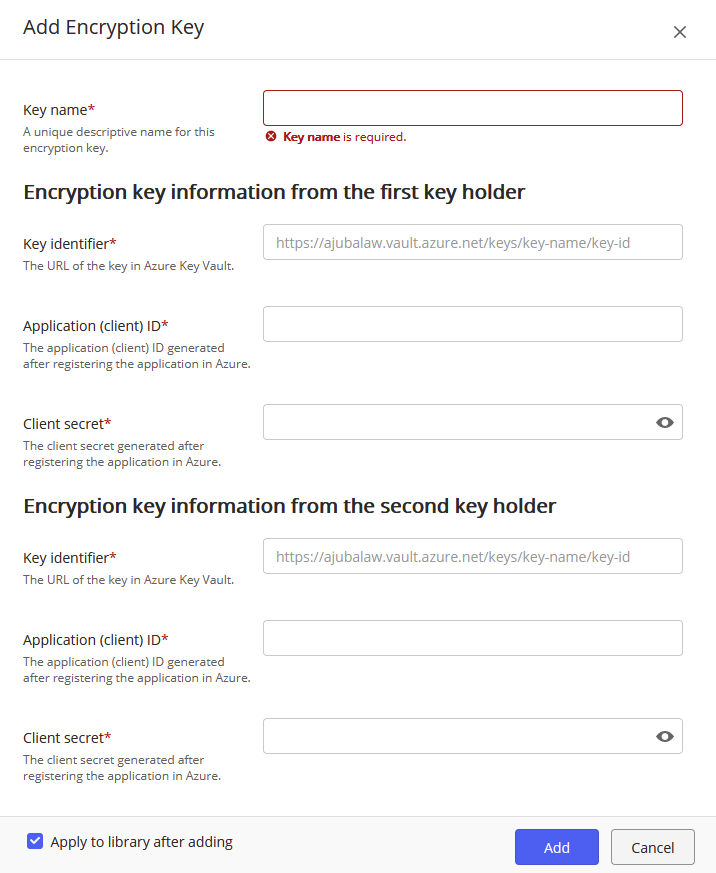

Selecione Adicionar chave de criptografia. A caixa de diálogo Adicionar chave de criptografia é exibida.

Figura: Página Adicionar chave de criptografia

Insira o nome da chave. Trata-se de um nome descritivo destinado a identificar facilmente a chave. Esse nome é exibido na lista de chaves. Não pode ser igual ao de outra chave existente, mas pode ser alterado posteriormente.

Na seção informação da Chave de Criptografia do primeiro responsável da chave, insira a seguinte informação do primeiro responsável da chave:

Identificador de chave: (denominado também como Identificador de Chave de Versão de Chave Azure) é a combinação do URI e do identificador de chave do processo utilizado para criar o cofre de chaves Azure. Use o valor registrado na linha 2 da Planilha de Informações do Azure para o identificador de chave de versão de chave do Azure. Por exemplo:

https://azurevault1.vault.azure.net/keys/ajubalaw-2/7668e37b63f6433fa285434f23a58b1bID do aplicativo (cliente): Um identificador em formato de string fornecido durante o registro do aplicativo no Azure Active Directory. Use o valor registrado na linha 3 da Planilha de Informações do Azure para a ID do aplicativo. Por exemplo:

https://azurevault1.vault.azure.net/keys/ajubalaw-2/7668e37b63f6433fa285434f23a58b1bSegredo do cliente: Um segredo do cliente fornecido durante o registro do aplicativo no Azure Active Directory. Use o valor registrado na linha 4 da Planilha de Informações do Azure para o Segredo do cliente. Por exemplo:

xCGRvvvQmKfqwTw[@a@qovRN_Nn72K46

Todos esses valores devem ser diferentes dos valores do segundo responsável da chave.

Na seção informação da Chave de Criptografia do segundo responsável da chave, insira a informação equivalente do segundo responsável da chave. Todos esses valores devem ser diferentes dos valores do primeiro responsável da chave.

- (Opcional) Para aplicar também este nova chave mestra a uma ou mais bibliotecas do iManage Work, selecione a opção Aplicar à biblioteca após adicionar.

Isso abrirá automaticamente a caixa de diálogo Aplicar Chave para a biblioteca. Para mais informações, consulte Aplicar uma chave a uma biblioteca do iManage Work. Selecione Adicionar. A chave recentemente adicionada é exibida com o status de Disponível.

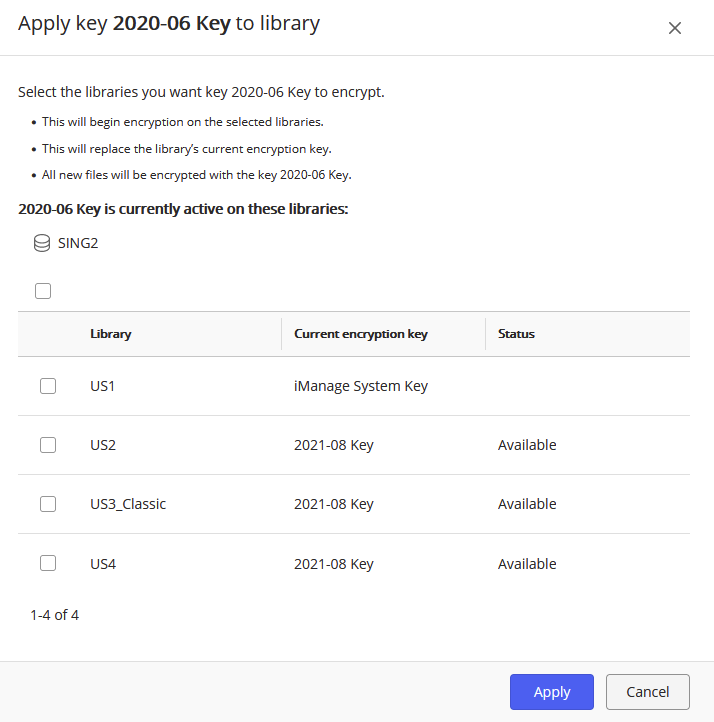

Aplicar uma chave a uma biblioteca do iManage Work

Uma chave mestra é ativada ao ser aplicada uma ou mais bibliotecas do iManage Work. Chaves mestras podem ser aplicadas à bibliotecas conforme necessário. A chave mestra anterior é desativada. Sendo uma prática ideal de segurança, o iManage recomenda não reutilizar chaves mestras usadas. A exceção é a chave de sistema integrada do iManage, que pode ser reaplicada a qualquer momento.

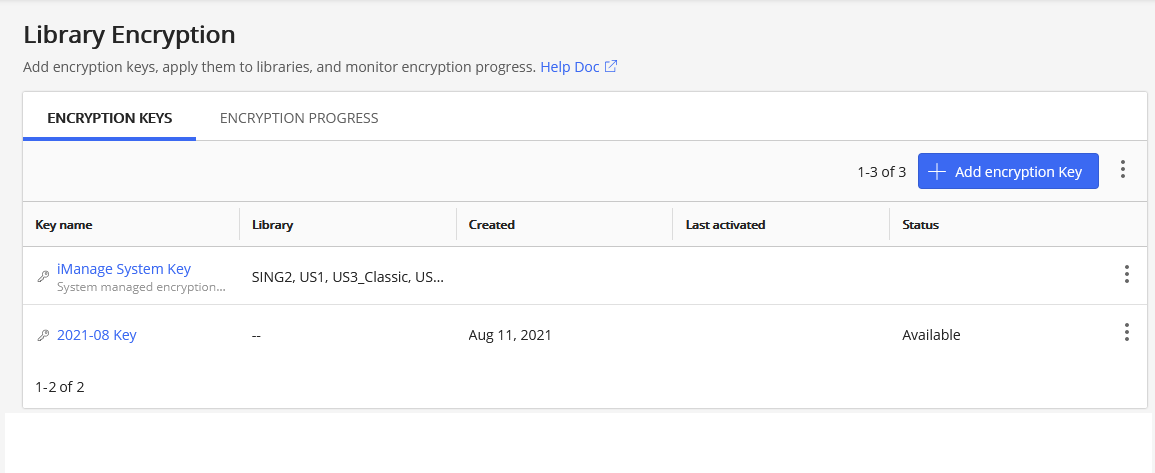

No iManage Control Center, navegue até a página Criptografia da Biblioteca(Rede e Segurança>Criptografia da Biblioteca):

Clique com o botão direito em uma chave mestra, e selecione Aplicar à biblioteca. Só aplique chaves com o status de Disponível no Control Center. Para mais informações sobre os status das chaves, consulte Status das chaves de Criptografia.

Figura: Caixa de diálogo Aplicar chave à biblioteca

Selecione uma ou mais bibliotecas às quais você deseja aplicar essa chave mestra.

Selecione Aplicar. A página Chaves de Criptografia é exibida.

Para ver o progresso do processo de criptografia, selecione a guia Progresso de Criptografia. Para mais informações, consulte Revezamento de chaves e acompanhamento do progresso do revezamento de chaves.

Essa chave mestra recentemente aplicada será utilizada em todas as criptografias daqui para frente. Enquanto uma chave mestra permanece ativa em uma biblioteca, ela é denominada “chave de biblioteca”. Os documentos serão sempre criptografados e descriptografados com a chave de biblioteca .

Uma chave de biblioteca não pode ser desativada, e a sua seleção não pode ser anulada. Ela é desativada ou a sua seleção é anulada somente quando uma nova chave mestra é ativada na mesma biblioteca, essencialmente substituindo a chave da biblioteca.

Revezamento de chaves e acompanhamento do progresso do revezamento de chaves

Quando uma nova chave é adicionada ao iManage Control Center e então aplicada à biblioteca do iManage Work, um processo de substituição das chaves que protege o conteúdo dentro da biblioteca é iniciado. Este processo também é chamado de revezamento de chaves.

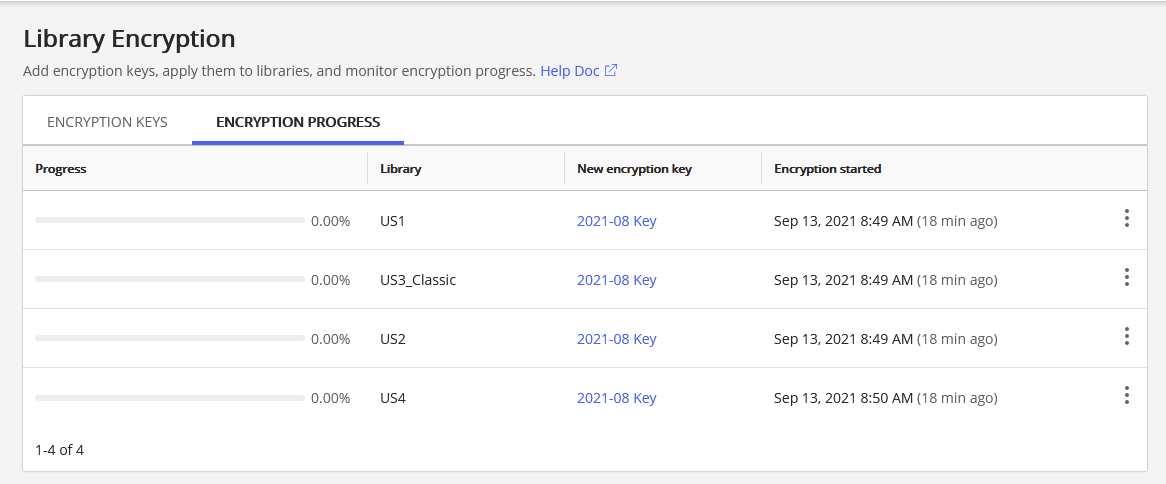

O status do revezamento de chaves é exibido na guia Progresso da Criptografia e na página Detalhes da chave dentro do iManage Control Center.

Figura: Revezamento de Chaves - Guia Progresso da Criptografia

Figura: página Revezamento de Chaves - Detalhes da chave

NOTE:

Após uma chave ser aplicada à biblioteca, o progresso da criptografia é atualizado aproximadamente a cada hora.

Quando o processo é concluído, o registro é removido da guia de Progresso da Criptografia.

Status da chave de criptografia

O status das chaves mestras são mostradas na página Criptografia da biblioteca.

- Disponível: A chave foi adicionada com sucesso ao sistema, e ambos os armazenamentos de chave estão em estado saudável (não foram canceladas).

- Armazenamento de Chave 1 Cancelado | Armazenamento de Chave 2 Cancelado | Ambos os Armazenamentos de Chave foram Cancelados: Um ou ambos armazenamentos de chave foram cancelados para esta chave.

NOTE:

Para a Chave do Sistema do iManage, nenhum status é exibido.

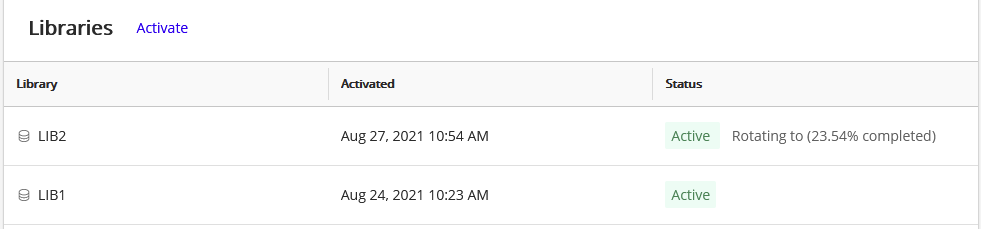

O status da chave quando aplicada à bibliotecas individuais é exibido na página de Detalhes da chave de criptografia.

- Ativo: Esta chave está sento ativamente usada para criptografar o conteúdo desta biblioteca do iManage Work.

Se um revezamento de chaves estiver em andamento, o status também exibe a porcentagem de conclusão, por exemplo: Ativo: Alternando para (76.54%). - Inativo: Alternando de: Um processo de revezamento de chaves (rechaveamento) fica ativamente alternando desta chave para a nova chave. Novo conteúdo adicionado a esta biblioteca não será criptografado utilizando esta chave.

- Não está mais em uso: Todo o conteúdo que utilizou esta chave previamente foi rechaveado utilizando uma nova chave mestra.

Atualizando o ID ou segredo do Armazenamento de Chaves Azure cliente

O Microsoft Azure gera um segredo para Aplicativos de Empresa para ceder acesso a cada Armazenamento de Chaves em seu Cofre de Chaves Azure. O Microsoft Azure reforça impõe uma data de validade no segredo do cliente (máximo de 2 anos) para cada Armazenamento de Chaves dentro do Cofre de Chaves Azure. Se este segredo expirar, o Azure bloqueia o acesso aos armazenamentos de chaves guardadas no Cofre de Chaves. Se isto ocorrer, o iManage Cloud não poderá acessar o Cofre de Chaves, seu conteúdo existente não poderá ser criptografado, e novos conteúdos não poderão ser carregados ou criptografados.

NOTE:

Por favor fique atento à data de validade do segredo do seu Armazenamento de Chaves cliente. A monitoração dessas datas de validade e a geração de novos segredos conforme necessário são de sua responsabilidade.

Precedente a esta data de validade, você deve:

- Gerar um novo segredo para cada Armazenamento de Chaves em seu Cofre de Chaves Azure.

- Atualizar o segredo no iManage Control Center.

IMPORTANT:

Após atualizar as credenciais dos armazenamentos de chaves (ID do aplicativo ou segredo) no iManage Control Center, certifique-se que os responsáveis da chave não removam os segredos antigos (e, opcionalmente, os IDs do aplicativo) das suas respectivas contas Azure por, pelo menos, 24 horas.

Este período é necessário para que o iManage Work dissemine as novas credenciais por todos os data centers e regiões, e para garantir que todas as credenciais em cache sejam atualizadas para as novas.

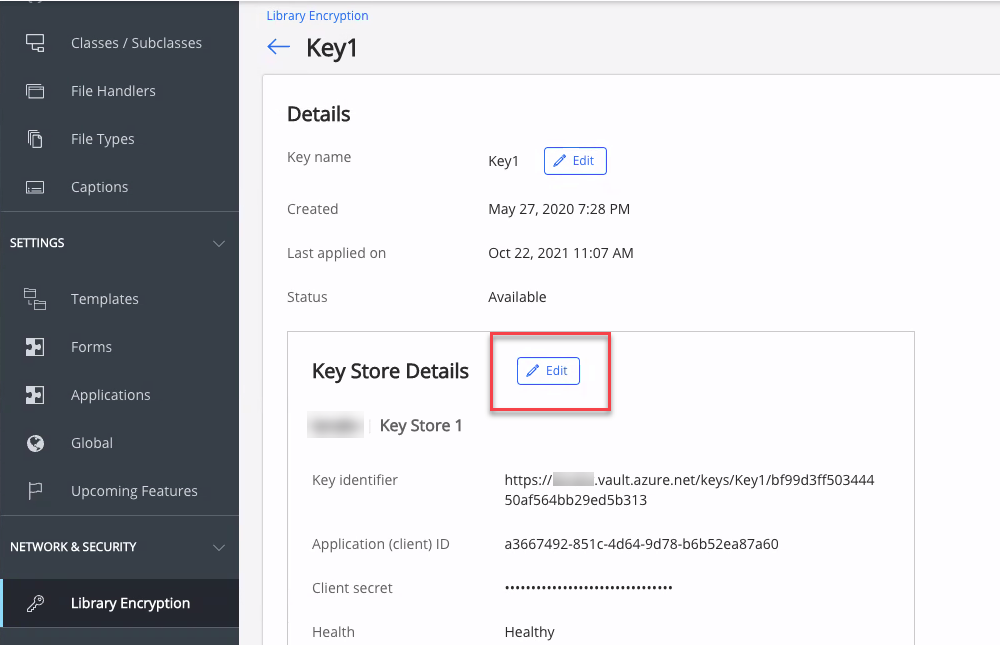

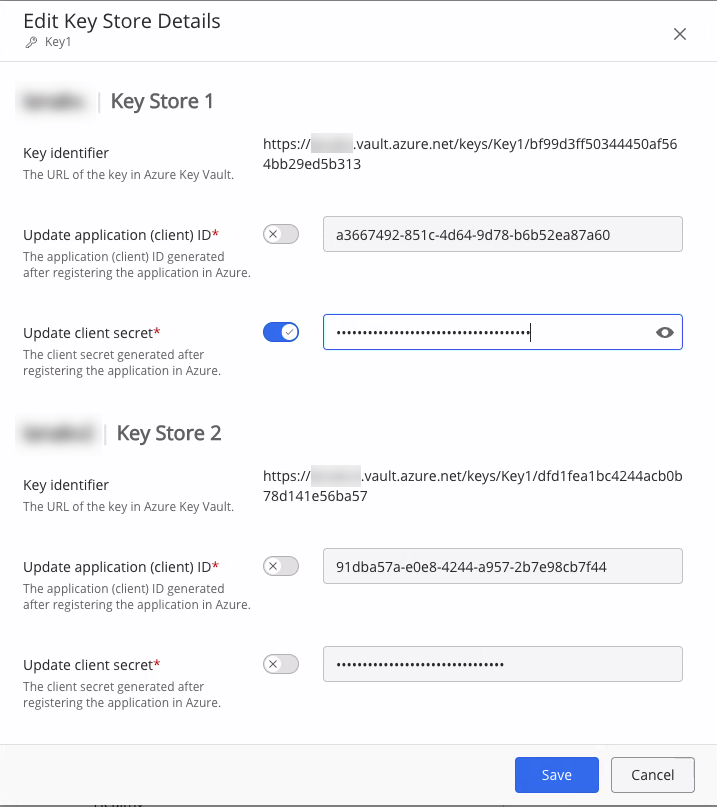

Para atualizar as credencias do Armazenamento de Chaves Azure, como o ID do aplicativo (cliente) ou segredo do cliente:

No iManage Control Center, navegue até a página Criptografia da Biblioteca(Rede e Segurança>Criptografia da Biblioteca).

Selecione o nome da chave para abrir a sua página de informações detalhadas.

Na seção Detalhes do Armazenamento de Chaves desta chave, selecione Editar.

A caixa de diálogo Editar Detalhes do Armazenamento de Chaves é exibida.

- Selecione o botão de alternância

ao lado do campo que você pretende atualizar, e então insira o novo valor.

ao lado do campo que você pretende atualizar, e então insira o novo valor.

O Identificador de Chave não pode ser alterado.

Se você atualizar um ID de aplicativo (cliente), também é necessário digitar o novo segredo de cliente associado a esta ID de aplicativo. Selecione Salvar.

Editar o nome da chave

Use isto para editar o nome de uma chave mestra. Editar o nome da chave não altera o status da chave mestra .

No iManage Control Center, navegue até a página Criptografia da Biblioteca(Rede e Segurança>Criptografia da Biblioteca).

Clique com o botão direito do mouse no nome da chave para editar.

Selecione Editar o nome da chave. A caixa de diálogo Editar é exibida.

Insira o novo nome da chave mestra . O nome não pode ser igual ao nome de outra chave mestra .

Selecione Salvar.

Visualizar os detalhes da chave

A página de detalhes da chave fornece informações sobre a chave e sobre as bibliotecas às quais ela foi aplicada.

No iManage Control Center, navegue até a página Criptografia da Biblioteca (Rede e Segurança>Criptografia da Biblioteca), e selecione uma chave de criptografia da lista.

A tela de detalhes é exibida.

Perguntas frequentes

Geral

P: Meus dados serão criptografados se eu não usar o CMEK?

A: Sim, seus dados são criptografados utilizando o mesmo mecanismo que o CMEK, com uma chave de propriedade e gerenciada pelo iManage.

P: Como eu verifico se o CMEK está habilitado?

A: Conecte-se no iManage Control Center como usuário com privilégio de Gerenciamento de Chaves habilitado em seu cargo. Navegue até a Criptografia de Biblioteca, e então selecione a chave pretendida para a criptografia. Cada biblioteca possuirá um status individual. Habilitado significa que a chave está habilitada para aquela biblioteca em particular. A Chave do Sistema do iManage está habilitada em todas as bibliotecas por padrão.

P: Preciso habilitar o CMEK?

A: A decisão de utilizar o CMEK é exclusiva de cada cliente, e é tomada inteiramente pelo cliente. Você pode alternar para chaves gerenciadas pelo cliente, e reverter o processo para chaves gerenciadas pelo sistema do iManage a qualquer momento. Chaves Gerenciadas pelo Cliente podem ser aplicadas a qualquer momento, antes ou depois de ser implementado. Uma vez que a chave gerenciada pelo cliente tenha sido ativada em uma biblioteca, um processo de revezamento de chaves é iniciado automaticamente para proteger o conteúdo da biblioteca utilizando a nova chave. O cronograma do revezamento de chaves varia baseado no tamanho da biblioteca. Como referência, pode-se esperar que o revezamento progrida a uma taxa aproximada de sete milhões de documentos por dia. Para saber mais sobre outras questões comuns sobre revezamento de chaves, consulte Revezamento de chaves e acompanhamento do progresso do revezamento de chaves.

P: Uma mesma chave pode ser aplicada a múltiplas bibliotecas?

A: Sim, não são necessárias chaves distintas para bibliotecas diferentes do iManage Work.

P: Nossa empresa pode usar a mesma chave em ambos os nossos ambientes de produção e de testes?

A: É importantes lembrar que um mesmo cofre de chaves e ID de chave não podem ser usados mais de uma vez. Cada vez que uma chave é carregada em um cofre de chaves, uma nova ID de chave é emitida. Não existe restrição no número de vezes que uma chave RSA pode ser usada. O serviço CMEK realiza as seguintes verificações:

- O mesmo cofre de chaves não está sendo utilizado por múltiplos ambientes

- Uma cópia da mesma chave está sendo usada em ambos os cofres

- O mesmo ID d chave não está sendo usado

P: Posso deletar ou arquivar chaves criptografadas que não estão mais em uso?

A: Atualmente, isso não é possível. Entretanto, há uma solicitação para esta funcionalidade no Banco de Ideias do iManage: Adicionar recurso de arquivamento CMEK no Control Center (login necessário)

Para mais informações, consulte Guia do Cliente para Uso do Banco de Ideias do iManage (login necessário)

P: Posso alterar as credenciais Azure (ID do aplicativo e segredo do cliente), sem precisar realizar um revezamento completo?

A: Sim, essa operação está disponível. As instruções podem ser encontradas em Atualizar o ID do Armazenamento de Chaves ou segredo do Azure.

Revezamento de chaves

P: Quanto tempo demora o processo de revezamento de chaves?

A: O sistema precisa atualizar a criptografia de todos os documentos dentro da biblioteca. O tempo necessário para completar esta atividade varia baseado no sistema utilizado e no número de documentos da biblioteca. Quando uma chave é aplicada a múltiplas bibliotecas, o processo de revezamento de chaves ocorre simultaneamente em cada biblioteca.

P: Se um revezamento de chaves está em progresso e um usuário adiciona um novo documento à biblioteca do iManage Work, ele é criptografado com a nova chave ou com a antiga?

A: Assim que a nova chave é aplicada a uma biblioteca, todos os novos documentos e e-mails adicionados à biblioteca do iManage Work são criptografados usando a nova chave. A guia Progresso de Criptografia no Control Center mostra o progresso do revezamento de chaves para documentos existentes na biblioteca.

P: O que acontece se eu tiver aplicado uma nova chave (chave 1 é substituída pela chave 2) e, com o revezamento ainda em progresso, eu aplicar outra nova chave (chave 3) na biblioteca?

A: O revezamento de chaves existente para a chave 2, é interrompido em seu estágio atual e um novo revezamento é iniciado utilizando a chave 3. Documentos protegidos com a chave 1 e 2 serão convertidos para usar a chave 3.

P: Depois de aplicar uma nova chave a uma biblioteca, quando será seguro cancelar esta chave no Azure?

A: Quando uma chave mestra é aplicada a uma biblioteca, e o revezamento de chaves foi concluído, a página dos Detalhes da chave mostra a chave com o status de Não está mais em uso.

Figura: Página de detalhes da chave - Status da Chave: Não está mais em uso

IMPORTANT:

Nunca cancele uma chave no Azure até ter confirmado primeiro o status Não está mais em uso em todas as bibliotecas nas quais a chave antiga foi aplicada.

Recomendamos também uma espera de 90 dias após a chave ter sido listada como Não está mais em uso para o caso de ser necessário o iManage restaurar algum conteúdo do backup.

Termos

Os seguintes termos são utilizados ao se descreverem processos relacionados com chaves de criptografia.

Termo | Significado |

|---|---|

Criado (data) | A data de quando uma chave mestra se torna a chave ativamente usada para criptografia de dados. Consulte Adicionar uma chave mestra. |

Última aplicação em (data) | A data mais recente de quando o registro da chave mestra foi aplicado a qualquer biblioteca. Consulte Aplicar uma chave a uma biblioteca do iManage Work. |

ID do aplicativo (cliente) Segredo do cliente | O primeiro de dois identificadores com formato de cadeia de caracteres fornecidos durante o registro do aplicativo no Azure Active Directory. O outro identificador é o Segredo do cliente, semelhante a uma senha, que é fornecido durante o registro do aplicativo no Diretório Ativo do Azure. Cada responsável da chave terá uma ID do aplicativo (cliente) diferente. |

Chave de criptografia gerenciada pelo cliente (CMEK) | Termo geral para o processo em que o cliente fornece e gerencia suas próprias chaves de criptografia. Os clientes controlam todo o processo, desde a geração da chave de criptografia fornecida pelo cliente (a chave de origem), até o carregamento das chaves no iManage Work — decidindo quando usar cada chave, e quando cancelar ou substituir chaves. A versão do iManage Work implementa um processo duplo que requer a validação de dois armazenamentos de chave independentes. |

Chave de criptografia fornecida pelo cliente | A codificação de criptografia de origem que constituirá a base para a chave mestra utilizada para ativar a criptografia para as bibliotecas. O cliente cria a sua própria chave de criptografia de origem e independentemente copia essa chave para dois membros da sua equipe, denominados “responsáveis da chave”. |

Privilégio global de Gerenciamento de chaves | Privilégio global de Gerenciamento de Chaves Com o privilégio habilitado, usuários conseguirão visualizar a página de Criptografia da Biblioteca no iManage Control Center, também poderão adicionar e gerenciar as chaves mestras. Usuários também precisam ser membros do grupo NRTADMIN de uma biblioteca do iManage Work para aplicar a chave à biblioteca. Para obter mais informações, consulte Configuração da função global de Gerenciamento de chaves. |

iManage | O gerente de atendimento ao cliente (customer service manager, CSM) designado para o cliente em questão ou seu parceiro de implementação. Trata-se de um administrador do sistema designado pelo iManage que deve registrar as informações do armazenamento de chaves de cada um dos responsáveis da chave. |

Chave do sistema do iManage | A chave de criptografia fornecida e gerenciada pelo sistema do iManage Work. Esta é uma chave mestra de criptografia padrão. Use esta chave caso decida não gerenciar suas próprias chaves de criptografia. |

Endereço da chave | A URI do cofre de chaves do Azure de um responsável da chave que contém a chave mestra. Cada responsável da chave terá um endereço diferente. |

Integridade da chave | O status mostrando a disponibilidade de uma chave de ser acessada: Disponível. A chave pode ser acessada e tem a capacidade de ser usada ativamente para criptografia/descriptografia. Indisponível. A chave não pode ser acessada e a sua capacidade de ser usada ativamente não pode ser avaliada. A chave não foi cancelada, mas o acesso a ela foi prejudicado por alguma coisa como, por exemplo, uma interrupção da rede. Cancelada. A chave foi temporariamente cancelada ou desabilitada pelo cliente. Uma única chave não cancelada ainda é capaz de criptografar e descriptografar documentos. Se o cancelamento não foi intencional, a causa deve ser avaliada rapidamente. Duas chaves canceladas não poderão criptografar nem descriptografar documentos. O cancelamento intencional de ambas as chaves é um caso extremo, provavelmente devido a um evento de segurança catastrófico. O cancelamento de chaves pode ser anulado em qualquer momento pelo cliente. IMPORTANT: Se ambas as chaves forem canceladas, novos documentos não poderão ser carregados no iManage Work, assim como não será possível visualizar ou baixar documentos. |

Responsável da chave | Um responsável da chave é um usuário cliente que criou um cofre de chaves Azure separado que contém uma cópia da chave de criptografia fornecida pelo cliente. Deverá haver dois responsáveis da chave, denominados responsável da chave 1 e responsável da chave 2. |

Nome da chave mestra | O nome do registro da chave mestra no iManage Control Center usado para identificar facilmente a chave mestra. O nome pode ser alterado posteriormente. O nome não pode ser igual ao de outra chave mestra. |

Versão da chave | Identificador com formato de cadeia de 32 caracteres fornecido durante o processo de geração de chave Azure. Cada responsável da chave terá uma versão da chave diferente. |

Bibliotecas | Uma ou mais bibliotecas de destino afetadas pela criptografia. Uma biblioteca em si não é criptografada, somente os documentos que ela contém o são. |

Chave mestra | A chave aplicada em bibliotecas que permitem a criptografia e descriptografia de documentos. Chaves mestras aparecem na página Criptografia da Biblioteca no iManage Control Center. É criada pelo cliente por meio dos dois responsáveis da chave, que armazenaram independentemente uma cópia da mesma chave de criptografia fornecida pelo cliente em cofres de chaves Microsoft Azure seguros. Links para esses cofres são fornecidos ao administrador do sistema iManage Work do cliente. Uma vez que o iManage Work tiver validado os dois cofres Azure, a chave mestra será gerada. |

NRTADMIN | Usuário do iManage Work com privilégios de administrador do sistema NRTADMIN. Este usuário é um membro do grupo NRTADMIN para a biblioteca especificada. É possível que um usuário seja NRTADMIN para determinadas bibliotecas e não o seja para outras. Portanto, é necessário cautela quando um NRTADMIN estiver tentando aplicar uma chave de criptografia a uma biblioteca. |