Microsoft AD FS

以下の手順では、Active Directory Federation Services(AD FS)で SAML SSO を構成する方法を説明します。

iManage環境のSSO設定をダウンロード

始める前に、iManage環境のXML形式の設定をダウンロードしてください。これらの設定は、iManage環境のMicrosoft Active Directory Federation Server(AD FS)SSO設定を構成するために使用されます。

iManage Control Centerで、ネットワーク&セキュリティ > 認証&SSOに移動し、XMLをダウンロードを選択します。

図:iManage Control CenterのXMLをダウンロードオプション

Microsoft AD FS で SSO を構成する

Microsoft AD FS で以下の手順を完了し、iManage ユーザーのシングルサインオンを構成します。

詳細については、次のMicrosoftの記事を参照してください:信頼するリライングパーティを作成。

NOTE:

Microsoft Windows Serverのバージョンによって手順が異なる場合があります。

サーバーマネージャーでツールを選択し、AD FS管理を選択します。

アクションの下で、信頼するリライングパーティの追加を選択します。

NOTE:

iManage Control CenterでのIDプロバイダ(レガシー) SAML SSOからService Provider (推奨) SAML SSO構成への移行時には、既存の信頼するリライングパーティを変更しないことをお勧めします。新しい信頼するリライングパーティを作成することで、既存のSSOアプリケーションを保持し、必要に応じてロールバックすることができます。

- 以下の選択肢を使用して、手動でクレーム対応の信頼するリライングパーティをを作成するための手順セクションを完了してください。

- ウェルカムページで、クレーム認識を選択し、開始を選択します。

- データソースの選択ページで、リライングパーティに関するデータをファイルからインポートを選択します。

- ブラウズを選択し、次にiManage Control CenterからダウンロードしたXMLファイルを見つけて選択します。

- 次へを選択します。

- 表示名の指定ページで、表示名フィールドに説明的な名前を入力してください。例えば、

iManageと入力し、次へを選択します。 - アクセス制御ポリシーの選択ページで、設定に必要なアクセス制御ポリシー(例:全員許可)を選択し、次に次へを選択します。

- 信頼追加の準備完了ページで、信頼する信託の構成設定を確認し、次に次へを選択します。

- 終了ページで、このアプリケーションのクレーム発行ポリシーを設定を選択し、閉じるを選択します。

「<server>のクレーム発行ポリシーの編集」ウィンドウが開きます。 - iManageの請求発行ポリシーの編集 ページで、ルールを追加を選択します。

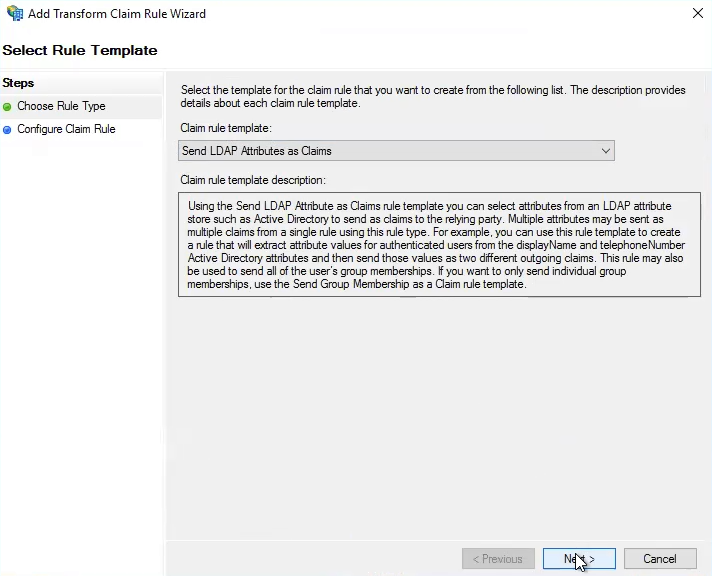

- LDAP属性をクレームとして送信するを選択し、次へを選択します。「Add Transform Claim Ruleウィザード」が表示されます。

図:Add Transform Claim Ruleウィザード

- 「Add Transform Claim Ruleウィザードで、次へを選択します。

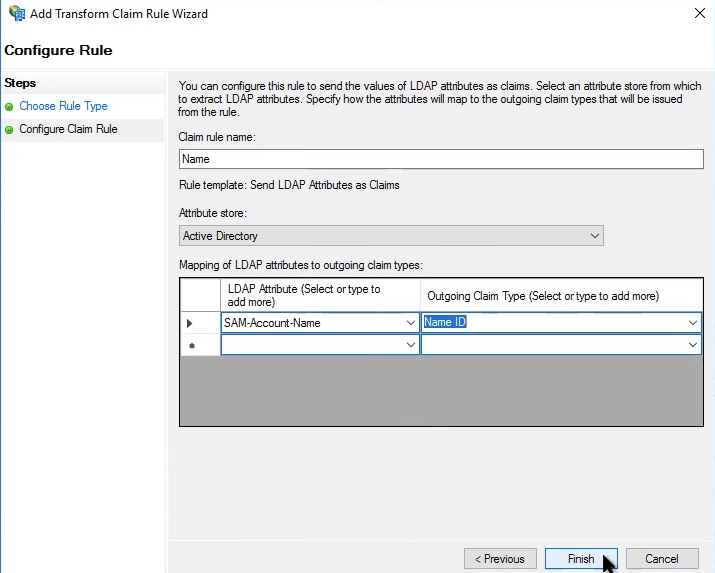

- 「Configure Claim Rule」ステップで、以下の情報を入力または選択します:

- クレームルール名に入力し、名前を入力します。

- 属性ストアで、アクティブディレクトリを選択します。

- マッピングセクションで、選択します:

- LDAP属性:SAM-Account-Name

この値は、iManage Control Center内のiManageユーザーIDの形式に一致する必要があります。 - 発信クレームタイプ:名前ID

図:クレームルールの設定

- LDAP属性:SAM-Account-Name

- 終了を選択します。

- 保存を選択し、次に適用を選択します。

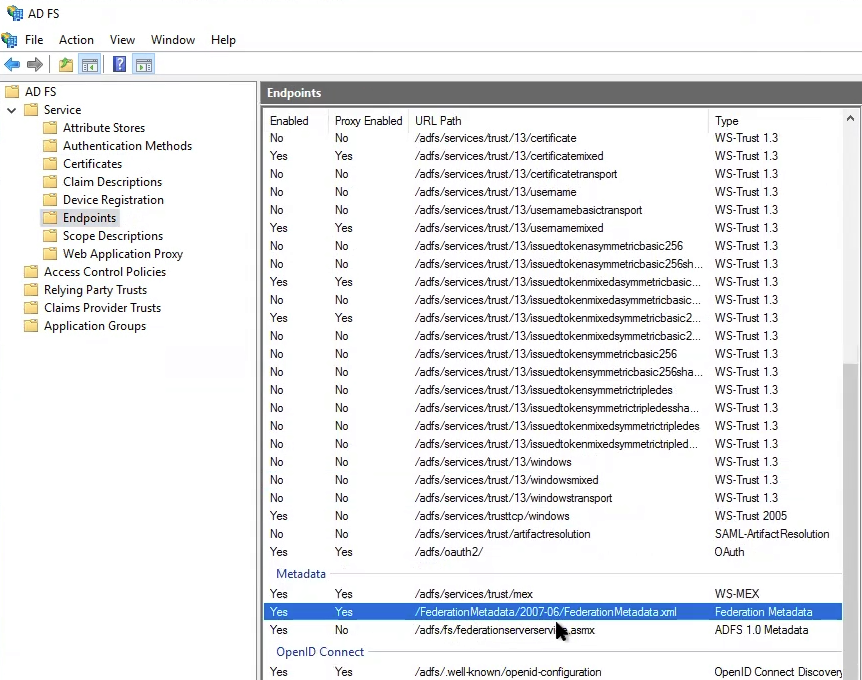

- AD FS > Service > Endpointsに移動します。

- フェデレーテッドメタデータのエントリを見つけて選択します。

図:フェデレーテッドメタデータ

ブラウザーで、Windows Server のURLの後に、フェデレーテッドメタデータのパスを入力します。例えば、

https://<server_name>/federationmetadata/2007-06/FederationMetadata.xml

XMLファイルがブラウザに表示されます。NOTE:

Internet Explorerは使用しないでください。Internet Explorerでは、表示されたXMLをXMLファイルとして保存することはできません。

- 表示されたXMLをファイルとして保存するには、ブラウザ上で右クリックし、名前を付けて保存を選択します。

- ファイル名を入力し、保存を選択します。

- iManage Control Center に戻り、認証とSSOの手順を完了することで、iManage Control CenterにフェデレーテッドメタデータXMLファイルをインポートします。

この構成変更が発生したときにiManage Workにアクティブにサインインしていたユーザーは、iManageからサインアウトしようとすると「SAML Login Error - logout_not_success」というエラーメッセージが表示されることに注意してください。これは、この1回のみ予想される動作です。新しいブラウザを起動した後、iManageにサインインまたはサインアウトしても、このエラーメッセージは発生しません。

SAML 応答およびアサーションに署名するように AD FS を構成します。

SAML 応答とアサーションの両方に署名するように AD FS を構成します。

- Powershell を開きます。

- 以下のコマンドを実行し、

<リライングパーティの表示名>をConfigure SSO in Microsoft AD FSのステップ3.eで設定した表示名に置き換えます。Set-ADFSRelyingPartyTrust -TargetName <リライングパーティの表示名> -SamlResponseSignature "MessageAndAssertion"例:

Set-ADFSRelyingPartyTrust -TargetName iManage -SamlResponseSignature “MessageAndAssertion” - 以下のコマンドを実行し、

<リライングパーティの表示名>をConfigure SSO in Microsoft AD FSのステップ3.eで設定した表示名に置き換えます。

Set-ADFSRelyingPartyTrust -TargetName <リライングパーティの表示名> -SigningCertificateRevocationCheck None

例:

Set-ADFSRelyingPartyTrust -TargetName iManage -SigningCertificateRevocationCheck None

トラブルシューティング

シングルサインオンが期待通りに実行されない場合は、AD FSログにエラーがないか確認します。

Event Viewer を開き、Applications and Services Logs > AD FS > Adminに移動します。