認証とSSO

NOTE:

このページで操作を行うには、ユーザーがNRTADMINグループのメンバーである必要があります。許可されている固有の操作の詳細については、ティアを理解するを参照してください。

このページには、iManageによるSecurity Assertion Markup Language(SAML)シングルサインオン(SSO)認証の構成と管理、およびIDプロバイダ(IdP)証明書の有効期限が近づき更新が必要になった場合の構成の更新に役立つ情報が記載されています。

iManage環境にSAML SSOを構成すると、iManageユーザーの認証がIdPにオフロードされ、以下の利点が得られます。

- iManageユーザーの認証体験を簡素化します。

- iManageユーザーのパスワード管理やリセットなど、iManageユーザーアカウントの管理にかかるコストを削減します。

iManageがサービスプロバイダである場合、iManageは、サービスプロバイダが始動するSAML SSOを使用します。iManageユーザーがサインインしようとすると、ユーザーの認証のためSAML認証要求がIdPに送信されます。

2021年第3四半期クラウドサービス更新/iManage Work 10.4.0リリース以前は、iManageはIDプロバイダが始動するSAML SSOを使用していました。SPが始動するSAML SSOに移行することで、お客様はSAML SSO構成を完全にControl CenterとIDプロバイダ内で管理できます。IdPが始動するSAML SSOからSPが始動するSAML SSOに移行しても、iManageエンドユーザーのサインインプロセスに影響はありません。

これを使うべき方

- iManage Workを新たに導入し、ユーザーにSAML SSO認証の導入を希望するお客様

- すでにiManage Workをご利用で、現在SAML SSOを使用しておらず、ユーザーのSAML SSO認証への移行を希望するお客様。

- すでにiManage Work in the Cloudをご利用で、iManageによって構成および管理されているSAML SSO認証を現在使用しており、iManage Control Centerを使用したSAML SSO認証の直接管理を希望するお客様。

このページでは:

始める前に

iManage環境でSAML SSOを構成する前に:

OSタイプが仮想の管理ユーザーアカウントが、すべてのiManageライブラリ内に少なくとも1つ作成されていることを確認します。このページの以下のセクションでSAML SSOを構成するため、このアカウントを使用します。

仮想に設定すると、これらのアカウントはiManageへの認証に明示的なログインを使用します。つまり、iManage Control Centerで定義されているユーザー名とパスワードを使用し、SAML SSOによる認証は行いません。

iManageユーザーのOSタイプを確認するには、以下の手順を参照してください。CAUTION:

すべてのライブラリで1つも仮想ユーザーアカウントを構成せず、SAML SSO認証が不適切に構成されているか、IdP証明書の有効期限が切れている場合、すべてのユーザーがiManageにサインインできなくなる可能性があります。

これらの管理ユーザーが、明示的なログインURL(

https://<ドメイン>/login/imanagework.html)を使用してWork 10 Webにサインインできることを確認します。- iManageサービス(iManage Directory Synchronization Service、iManage Refile Service、またはWorkspace Generatorに使用されるアカウントなど)またはサードパーティ統合の認証に使用される他のすべてのiManageユーザーアカウントが、OSタイプを仮想として構成されていることを確認します。

これらのアカウント資格情報は、常に厳重に保管してください。

- iManage Control CenterでSAML SSOを有効にした後、他のすべてのiManageユーザーアカウントは、OSタイプをActive Directoryとして定義することを推奨します。これにより、これらのユーザーに対してSAML SSO認証が強制され、明示的なログインを使用してサインインできなくなります。iManage Directory Synchronization Serviceを使用してインポートされたユーザーは、自動的にActive Directoryに設定されます。

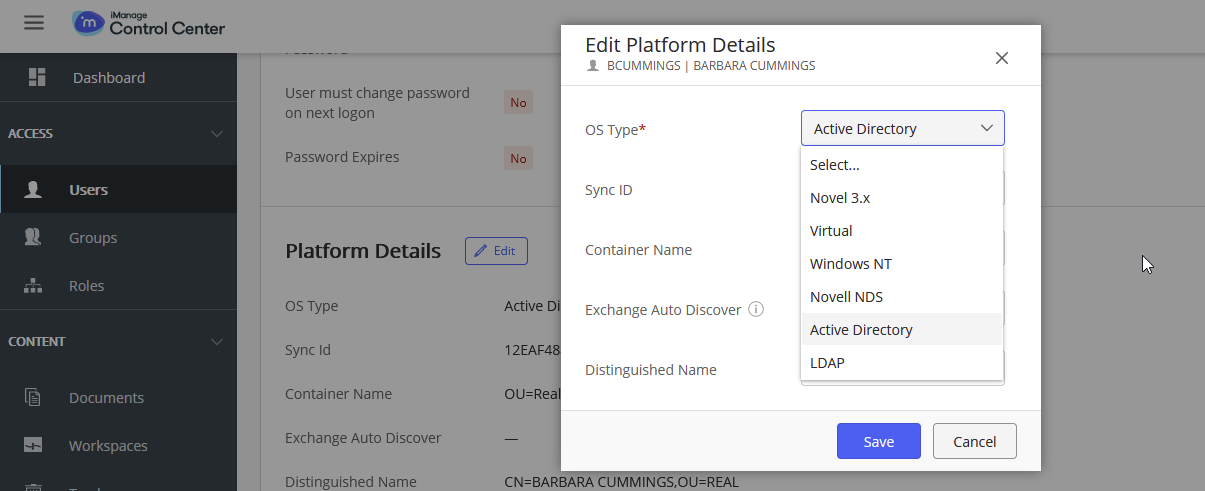

ユーザーのOSタイプを確認する手順:

- iManage Control Centerで、アクセス > ユーザーに進みます。

- 任意のユーザーアカウントを選択します。

- ユーザーアカウントのプラットフォームの詳細セクションで、OSタイプフィールドを表示します。

個々のユーザーのOSタイプを変更して、SSOを使用した認証に構成する手順:

- 編集を選択して、プラットフォームの詳細を編集ダイアログボックスを開きます。この設定をActive Directoryに変更します。

- 保存を選択します。

図:プラットフォームの詳細を編集ダイアログボックス

多数のユーザーの更新にサポートが必要な場合、support@imanage.comまでご連絡ください。

iManageアプリケーション要件

すべてのiManageアプリケーションはSAML SSO認証をサポートしていますが、以下の要件が適用されます。

- Work Desktop for Windows 10.2.4以降

- DeskSiteまたはFileSite 9.3.7以降

または、これらのアプリケーションには、OAuth2を使用した認証が必要です。詳細については、以下の記事を参照してください。

注記:Work Desktop for Windowsは、Microsoft Internet Explorerウェブブラウザコントロールの使用のサポートを終了します

SAML SSOを構成する手順

1.IDプロバイダSSOを構成

IDプロバイダがiManageユーザーにSAML SSO認証を提供するように構成するには、IdPに関する以下の説明を参照してください。

その他のIDプロバイダについては、一般的なIdP設定を参照してください。

IdPを構成し、IdPからFederated XMLメタデータファイルをダウンロードした後、EnableSAML SSOに進みます。

2.SAML SSOを有効化

以下の手順では、Federated XMLメタデータファイルをインポートし、Control Center iManageユーザーのSAML SSOを有効にする方法を説明します。

TIP:

構成の誤りによる混乱を避けるため、これらの手順はメンテナンス期間中、またはiManage Workを使用するユーザーが少ないときに実行することを推奨します。

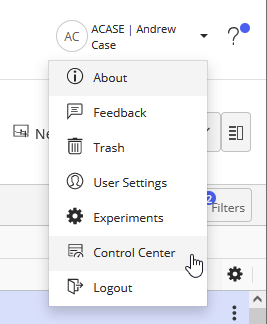

- 明示的なログインページ(

https://<ドメイン>/login/imanagework.html)で、「始める前に」の説明に従って管理仮想アカウントを使用して、iManage Workにサインインします - iManage Control Centerを開きます。iManage Workユーザープロファイルメニューで、Control Centerを選択します。

図:iManage Control Centerへのアクセス

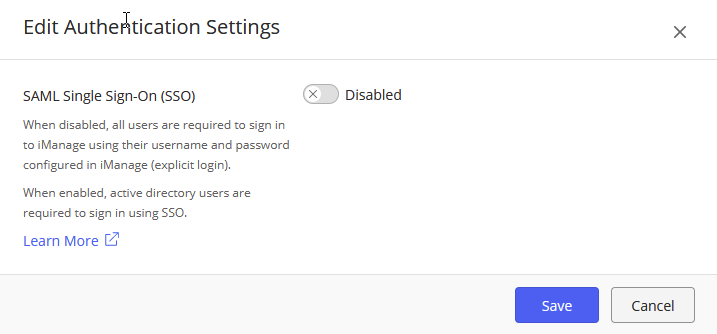

- ネットワーク&セキュリティ > 認証&SSOに進みます。

- 認証セクションで、編集を選択します。認証設定を編集ダイアログボックスが表示されます。

図:認証設定を編集ダイアログボックス

- 有効を選択します。

サービスプロバイダ(推奨)

を選択します。iManage Work環境ですでにSAML SSOが有効になっている場合、デフォルトでIDプロバイダ(レガシー)オプションが選択されます。オンプレミス環境では、このオプションはWork Serverに保存されている設定を使用します。iManage Cloud環境では、これは、iManage Cloud Operationsチームによって構成された設定を使用します。

このオプションは、以前に構成したSAML SSO構成にロールバックする方法として提供されます。サービスプロバイダ(推奨)を有効にした後、ユーザーがiManage Workにサインインできない場合のみ、これを選択してください。詳細については、トラブルシューティングをご覧ください。NOTE:

IDプロバイダ(レガシー)オプションは2022年末までサポートされ、それ以降iManage Control Centerにオプションは表示されなくなります。

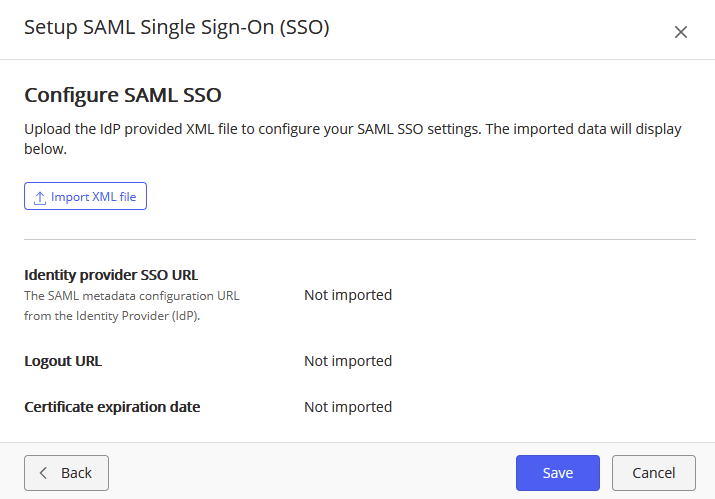

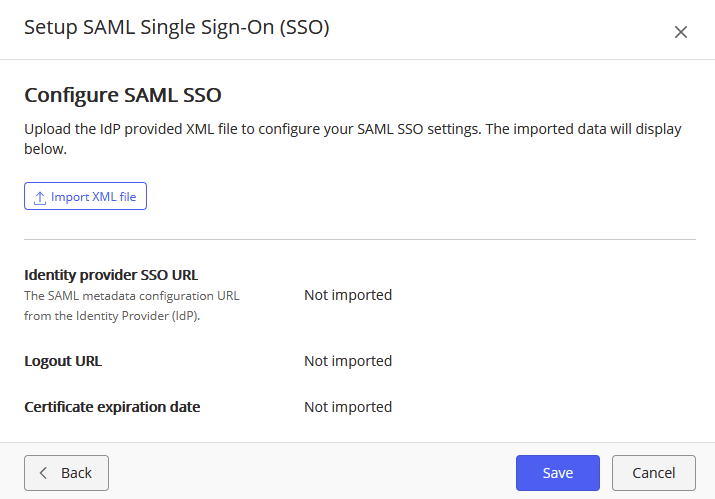

次へを選択します。SAML Single Sign-On (SSO)をセットアップダイアログボックスが表示され、iManage環境の情報が表示されます。

NOTE:

IDプロバイダSSOを構成の手順をまだ実行していない場合、先に進む前に、この手順を読んで実行してください。

- 次へを選択します。

- SAML SSOを設定セクションで、XMLファイルをインポートを選択します。

図:SAML Single Sign-On (SSO)をセットアップダイアログボックス

- XMLファイルをインポートを選択します。

- プロンプトが表示されたら、Identify Provider SSOを構成でIdPからダウンロードしたメタデータXMLファイルを見つけ、開くを選択します。

ファイルはControl Centerにインポートされ、メタデータXMLファイルの情報に基づいて、IDプロバイダSSO URL、ログアウトURL、および証明書の有効期限の値が表示されます。

先に進む前に、iManage Control Centerに表示されている証明書の有効期限が、IdPで構成したものと一致していること、および有効期限が切れていないことを確認します。有効期限が切れた証明書や正しく読み込まれていない証明書があると、iManageユーザーはSSOを使用して正常にサインインできません。

- 保存を選択します。

iManage Cloud環境でSAML SSOが構成されました。

3.ユーザーがiManage Workにサインインできることを確認

iManage Control CenterでSAML SSOが構成され、有効になった後、ユーザーはiManage Workへのサインインを開始できます。使用しているIDプロバイダによっては、アクティブになるまで数分かかる場合があります。

ユーザーが正常にサインインできない場合、トラブルシューティングを参照してください。

IdP証明書を更新

SAML SSOを構成した後、IdP証明書の有効期限を監視する必要があります。証明書の有効期限が近づいたら、IdPから新しいFederated Metadata XMLファイルを生成し、iManage Control Centerにインポートする必要があります。このファイルには新しい証明書が含まれています。

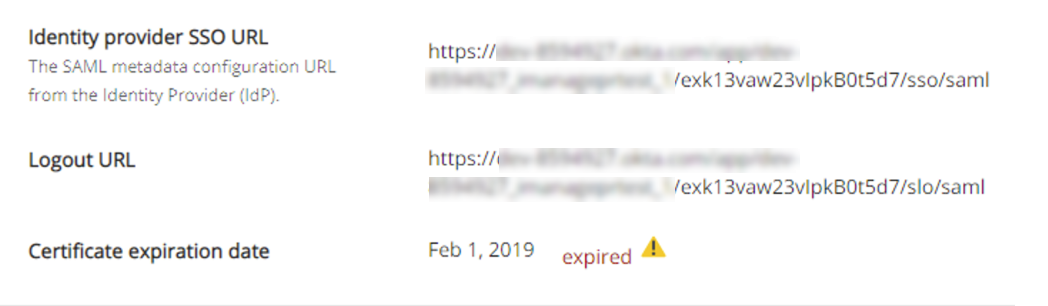

iManage Control Centerで現在の署名証明書の有効期限を表示するには、ネットワーク&セキュリティ > 認証&SSOに進み、証明書の有効期限フィールドを表示します。

iManage Control Centerは、証明書が今後45日以内に期限切れになった場合、またはすでに期限切れになっている場合にメッセージを表示します。

図:証明書の有効期限が切れたときに表示される警告メッセージ

IMPORTANT:

IdP内で証明書が変更された場合、または証明書の有効期限が間もなく切れる場合は必ず、お客様の責任において以下の手順を行ってください。SAML署名証明書がiManage Control Centerにインポートされることなく変更されるか、期限切れになると、ユーザーはiManageにサインインできなくなります。この場合、OSタイプが仮想に設定されているユーザーだけが、明示的なログインを使用してサインインできます。

IdP署名証明書を更新する手順:

- IdPで、SSO構成用の新しいFederated Metadata XMLファイルをダウンロードします。必要に応じて、Federated Metadata XMLファイルをダウンロードする前に、更新された署名証明書をIdPのSSO設定にアップロードします。

- iManage Control Centerで、ネットワーク&セキュリティ > 認証&SSOに移動します。

- SAML SSOを設定セクションで、XMLファイルをインポートを選択します。SAML Single Sign-On(SSO)をセットアップダイアログボックスが表示されます。

図:SAML Single Sign-On (SSO)をセットアップダイアログボックス

- XMLファイルをインポートを選択します。

- プロンプトが表示されたら、新しい証明書を含む、IdPからダウンロードしたメタデータXMLファイルを見つけ、開くを選択します。

ファイルはControl Centerにインポートされ、証明書の有効期限などの詳細が表示されます。

- 保存を選択します。

証明書の有効期限フィールドに新しい日付が表示されていることを確認します。

トラブルシューティング

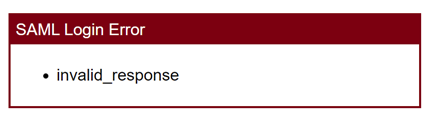

SAML SSOを有効にした後、ユーザーがSSOを使用してiManage Workにサインインできない場合、または以下のエラーが表示された場合:

図:SAMLログインエラー:invalid_response

この問題を解決するには、以下の手順を行ってください。

- IdPのSSO構成を確認してください。以下のIdP構成ページの詳細な説明とトラブルシューティング情報を確認してください。

Azure AD

Microsoft AD FS

Okta

PingFederate

Shibboleth - iManage Control Centerで表示される証明書の有効期限が切れていないことを確認します。

- IDプロバイダサービスが利用可能であることを確認します。オフラインの場合、IDプロバイダに直接お問い合わせください。

- 問題の原因を特定できない場合、iManage Control Centerで以前に構成したIDプロバイダSAML SSO構成に一時的に戻すことができます。構成のロールバックを参照してください。

構成をロールバックした後、ユーザーが再びサインインできるようになったら、SAML SSO構成のトラブルシューティングのサポートが必要な場合、iManage Support(cloudsupport@imanage.comまたはsupport@imanage.com)までご連絡ください。 - その他の問題については、iManage Support(cloudsupport@imanage.comまたはsupport@imanage.com)までご連絡ください。

構成のロールバック

SAML SSOを有効にした後、ユーザーがiManageにサインインできない場合、システムを元に戻して、以前に構成したIdP SSO構成を使用できます。

- iManage Control Centerの認証&SSOページの認証セクションで編集を選択します。

- IDプロバイダ(レガシー)オプションを選択します。

- 保存を選択します。

- 戻すを選択し、この操作を確定します。

- ユーザーがiManage Workにサインインできることを確認します。

それでもユーザーがサインインできない場合、iManage Support(cloudsupport@imanage.comまたはsupport@imanage.com)までご連絡ください。

FAQ

Q:証明書の有効期限が近づいていることを、どうすれば分かりますか?

A:証明書の有効期限は、Control Centerの認証&SSOページの証明書の有効期限フィールドに表示されます。また、証明書の有効期限が45日以内の場合、または有効期限が切れている場合、iManage Control Centerには警告メッセージが表示されます。詳細については、IdP証明書を更新を参照してください。

Q:SAML SSOは、iManage Control CenterでOSタイプをバーチャルとして定義されているiManageユーザーにどう影響しますか?

A:仮想ユーザーとして構成されたユーザーは、iManage Workで定義されたユーザー名とパスワードを使用する必要があります。明示的なログインURL(https://<ドメイン>/login/imanagework.html)を使用して、iManage Workにサインインできます。

OSタイプがActive Directoryに設定されているサービスアカウントがある場合、SAML SSOを有効にする前に、これらのOSタイプを仮想に設定します。

Q:Service ProviderSAML SSOを有効にすると、管理ユーザーがiManage Control Centerで定義されたユーザー名とパスワードを使用してサインインできなくなりました。

A:iManage Control Centerのユーザープロファイルで、これらのユーザーのOSタイプが仮想に設定されていることを確認します。詳細については、始める前にを参照してください。

Q:当社は、iManage Work in Cloud環境でユーティリティサービスURLを公開しています。このユーティリティサービスURLにSAML SSOを構成する必要がありますか?

A:ユーティリティサービスURLは通常、iManage Work環境へのアクセスを必要とするサードパーティツールまたはサービスのオフロードに使用されます。ベストプラクティスとして、ユーティリティサービスURLにSAML SSOを構成しないでください。構成するとユーザーのサインインに問題が発生します。このシステムにサインインする必要がある場合、明示的なログインURL(https://<ドメイン>/login/imanagework.html)でこれにアクセスする必要があります