Verschlüsselungs-Schlüssel

Einführung

Die Datenverschlüsselung ist eine Sicherheitsmaßnahme, welche die Sichtbarkeit von Dokumenten im Falle bei unbefugtem Zugriff oder Diebstahl verhindert. Bei dieser auch als Data-at-Rest-Verschlüsselung bezeichneten Verschlüsselung werden die Dateien verschlüsselt, wenn sie nicht verwendet werden. Diese Verschlüsselung ist konform mit HIPAA und anderen amerikanischen Gesetzen, die sensible Informationen vor versehentlicher oder unrechtmäßiger Offenlegung schützen. Bei Verlust, Diebstahl oder unbefugtem Zugriffs (auch bei internem unbefugten Zugriff) sind die Daten verschlüsselt und damit unlesbar. Wenn ein autorisierter Benutzer auf ein Dokument zugreift (z. B. durch Bearbeiten oder Anzeigen innerhalb einer Client-Anwendung), wird das Dokument entschlüsselt und kann normal gelesen oder bearbeitet werden. Wenn der Benutzer seine Arbeit beendet hat, wird die Datei wieder in den verschlüsselten Zustand versetzt.

Die Anwendung der Verschlüsselung variiert je nach iManage Work-Umgebung. In einigen Umgebungen erfolgt die Verschlüsselung automatisch und kann nicht deaktiviert werden. Für andere Umgebungen ist die Verschlüsselung optional und nicht standardmäßig aktiviert. In diesem Fall muss jede Bibliothek explizit zur Verschlüsselung freigegeben werden. Weitere Informationen erhalten Sie von Ihrem iManage Work-Systemadministrator. Wenn die Umgebung die Data-at-Rest-Verschlüsselung nicht automatisch unterstützt oder die explizite bibliotheksbasierte Verschlüsselung nicht aktiviert ist, können Dokumente und E-Mails dennoch mit folgenden Methoden individuell verschlüsselt werden. Es gibt keinen zusätzlichen Nutzen, wenn mehr als eine Bedingung zutrifft.

Die Dokumentenklasse setzt die HIPAA-konforme Verschlüsselung auf Ja. Siehe Klassen / Unterklassen für weitere Informationen.

Ein benutzerdefiniertes Feld (z. B. custom1 oder custom3) legt die Dokumentenverschlüsselung fest. Siehe Benutzerdefinierte Felder für weitere Details.

Der Dateityp gibt die Verschlüsselung des Dokuments an. Siehe Dateitypen für weitere Informationen.

Die auf dieser Seite beschriebenen Vorgänge umfassen jedoch nicht die mit den vorherigen drei Methoden eingeleitete Verschlüsselung. Diese Vorgänge gelten nur für die Data-at-Rest-Verschlüsselung.

Übersicht über die Verschlüsselung

Bei einer Verschlüsselung wird eine elektronische Chiffre verwendet, die als Verschlüsselungscode bezeichnet wird. Verschlüsselungscodes werden auf eine von zwei Arten implementiert: Ein vom System verwalteter Schlüssel oder optional ein Vom Kunden verwalteter Verschlüssellungscode (Customer Managed Encryption Key - CMEK).

Ein systemverwalteter Schlüssel ist ein integrierter Verschlüsselungscode, der vom iManage Work-System bereitgestellt wird. Dies ist der Standardschlüssel und es sind keine Schritte erforderlich, um ihn zu verwalten. Wenn die Verschlüsselung aktiviert ist, wird dieser Schlüssel automatisch aktiviert. Siehe den Abschnitt Systemschlüssel von iManage verwenden

Mit einem CMEK kann ein Kunde seine eigenen Verschlüsselungscodes verwalten. Der Kunde hat die Kontrolle über den gesamten Prozess, von der Generierung des vom Kunden bereitgestellten Verschlüsselungscodes (Quellcode) über das Laden der Schlüssel in iManage Work bis hin zur Entscheidung, wann die einzelnen Schlüssel verwendet und wann sie widerrufen oder ersetzt werden sollen. Zur Verbesserung der Sicherheit verwendet dieser Prozess ein Zwei-Parteien-CMEK, bei dem zwei separate Schlüsselspeicher erforderlich sind. Der Zwei-Parteien-CMEK-Prozess erfordert zwei Kundenteammitglieder, die als Schlüsselinhaber bezeichnet werden, wobei jeder unabhängig eine Kopie desselben Hauptschlüssels in einem Microsoft Azure-Schlüsseltresorkonto speichert. Anschließend werden die beiden Schlüsselspeicher durch iManage Work validiert:

iManage Work hat Zugriff auf jedes der beiden Azure-Schlüsseltresorkonten, und

Die Schlüssel in den einzelnen Azure-Schlüsseltresoren sind identisch.

Nach der Validierung kann dieser Schlüssel für die Verschlüsselung aktiviert werden. Sollten jedoch beide Schlüssel widerrufen werden, wird die Ver- und Entschlüsselung gestoppt.

Die Implementierung von Zwei-Parteien-CMEK in iManage Work verläuft nach folgendem Verfahren, wobei der Kunde alle Schritte ausführt:

Erstellen des vom Kunden bereitgestellten Verschlüsselungscode. Dies ist der Quellschlüssel für die Verschlüsselung, die als Grundlage für den Rest des Prozesses dienen wird. Siehe Verschlüsselungscode des Kunden erstellen.

Eine Kopie des vom Kunden zur Verfügung gestellten Verschlüsselungscodes sollte vom Unternehmen treuhänderisch aufbewahrt werden. Wenn dieser Schlüssel verloren geht oder das Kennwort verloren geht, sind alle mit diesem Schlüssel verschlüsselten Dokumente nicht wiederherstellbar. Wenn der Schlüssel kompromittiert wird, können auch alle Dokumente, die mit diesem Schlüssel verschlüsselt wurden, kompromittiert werden.

Der vom Kunden bereitgestellte Verschlüsselungscode wird zweimal kopiert. Zwei Personen, so genannte Schlüsselinhaber, erhalten jeweils eine der Kopien.

Jeder Schlüsselinhaber erstellt einen separaten Azure-Schlüsseltresor und importiert darin die Kopie seines vom Kunden bereitgestellten Verschlüsselungscodes. Dieser wird als Schlüsselspeicher bezeichnet.

Jeder Schlüsselinhaber stellt iManage den Namen seines Azure-Schlüsseltresors im Domain Name System (DNS) zur Verfügung. Damit kann der Kunde die zur verwendung zugelassenen Tresore vorab autorisieren. Siehe Domain-Namen von Azure-Schlüsseltresoren mit iManage registrieren.

Jeder Schlüsselinhaber stellt dann seine Schlüsselspeicherwerte einem autorisierten iManage Control Center-Systemadministrator zur Verfügung. Dieser Administrator muss ein NRTADMIN sein und außerdem über globales Schlüsselverwaltungsrecht verfügen. Der Systemadministrator des iManage Control Center erstellt einen Hauptschlüssel, der auf den beiden Schlüsselspeichern basiert. Siehe Schlüssel hinzufügen.

Der Kunde aktiviert diesen Hauptschlüssel in iManage Control Center und wendet ihn auf ausgewählte Bibliotheken an. Siehe Schlüssel aktivieren. Unmittelbar nach der Aktivierung verwendet die Bibliothek diesen Hauptschlüssel für alle Ver- und Entschlüsselungen von Dokumenten. Dokumente werden immer mit dem aktuell aktiven Schlüssel entschlüsselt.

Folgende Themen sind verfügbar:

Erstellen des vom Kunden bereitgestellten Verschlüsselungscodes

Registrierung der Domain-Namen des Azure-Schlüsseltresor bei iManage

Erstellen des vom Kunden bereitgestellten Verschlüsselungscodes

Verwenden Sie dies, um den vom Kunden bereitgestellten Verschlüsselungscode zu erstellen.

Das Erstellen des vom Kunden bereitgestellten Verschlüsselungscodes und der Schlüsseltresore sind Prozesse, die außerhalb von iManage Work durchgeführt werden. Im Rahmen der bewährten Verfahren und zum Verständnis wichtiger Aspekte des Prozesses empfiehlt iManage bestimmte Richtlinien. Siehe Azure-Schlüsseltresor für weitere Informationen.

Diese Verfahren verwenden ein Arbeitsblatt, das sogenannte Azure Information Worksheet, mit dem Sie die erforderlichen Daten zur späteren Verwendung für diese Prozesse bequem aufzeichnen können.

Registrierung der Domain-Namen des Azure-Schlüsseltresor bei iManage

Um Verschlüsselungscodes im iManage Control Center zu verwalten, müssen die Domain-Namen des Azure-Schlüsseltresor des Kunden im iManage Work-System registriert werden.

Beide Schlüsselinhaber müssen sich an den für sie zuständigen „Customer Service Manager (CSM)“ oder ihren Installationspartner wenden und ihren Azure-Schlüsseltresor-Domain-Namen, auch DNS-Name genannt, angeben. Verwenden Sie den in Zeile 1 des „Azure Information Worksheet“ eingetragenen Wert. Diese beiden Domain-Namen müssen unterschiedlich sein. Schlüsselinhaber 1 könnte beispielsweise azurevault1.vault.azure.net sein, während der Schlüsselinhaber 2 azurevault2.vault.azure.net sein könnte.

Bevor weitere Schritte unternommen werden, erhalten die Schlüsselinhaber eine Bestätigung vom iManage-Kundenservice, dass die DNS-Namen des Schlüsseltresors erfolgreich im iManage Work-System registriert wurden.

Globales Schlüsselverwaltungsprivileg hinzufügen

NRTADMINs aktivieren und verwalten die Schlüssel. Sie benötigen globale Berechtigung zur Schlüsselverwaltung, um die Menüoption Verschlüsselungscode im iManage Control Center zu sehen.

So erteilen Sie das globale Schlüsselverwaltungsprivileg im iManage Control Center:

Erstellen Sie eine globale Rolle, in der dieses Schlüsselverwaltungsprivileg aktiviert ist. Siehe Rollen.

Ordnen Sie diese Rolle bestimmten Benutzern zu. Siehe Einem Benutzer eine Rolle zuteilen.

Schlüssel registrieren

Damit registrieren, d.h., fügen Sie einen neuen Hauptschlüssel hinzu. Der Hauptschlüssel gilt für Bibliotheken.

Ein Hauptschlüssel muss registriert (hinzugefügt) werden, bevor er aktiviert wird. Navigieren Sie im iManage Control Center zur Seite Verschlüsselungscodes (Einstellungen > Verschlüsselungscodes):

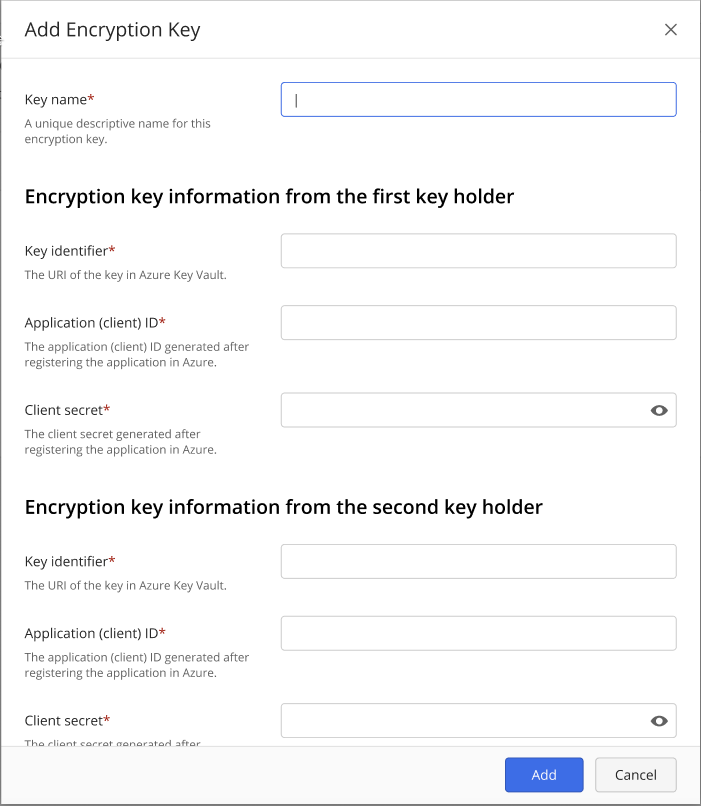

Wählen Sie Verschlüsselungsschlüssel hinzufügen. Das Dialogfenster Verschlüsselungscode hinzufügen wird angezeigt.

Abb.: Seite Verschlüsselungscode hinzufügen

Geben Sie Schlüsselnamenein. Dies ist ein beschreibender Name, um den Schlüssel einfach identifizieren zu können. Dieser Name wird in der Schlüsselliste angezeigt. Er kann nicht mit einem anderen vorhandenen Schlüssel identisch sein, kann aber später geändert werden.

Der erste Schlüsselinhaber gibt Folgendes ein:

Schlüsselidentifikator. Auch als Azure Key Version Key Identifier (Schlüsselidentifikator der Azure-Schlüsselversion) bezeichnet, handelt es sich um die Kombination aus URI und Schlüsselidentifikator des Prozesses, der zur Erstellung des Azure-Schlüsseltresors verwendet wird. Verwenden Sie den Wert, der in Zeile 2 des „Azure Information Worksheet“ als Schlüsselidentifikator für die Azure-Schlüsselversion eingetragen ist.. Zum Beispiel: https://azurevault1.vault.azure.net/keys/ajubalaw-2/7668e37b63f6433fa285434f23a58b1b

Anwendungs (Client)-ID. Dies ist ein Zeichenfolgen-Identifikator, der während der Anwendungsregistrierung im Aktivitätsverzeichnis von Azure bereitgestellt wird. Verwenden Sie den in Zeile 3 im Azure Information Worksheet eingetragenen Wert für die Anwendungs-ID. Zum Beispiel: https://azurevault1.vault.azure.net/keys/ajubalaw-2/7668e37b63f6433fa285434f23a58b1b

Client-Geheimnis. Dies ist ein Client-Geheimnis, das bei der Registrierung der Anwendung im das Aktivitätsverzeichnis von Azure registriert wird. Verwenden Sie den in Zeile 4 des „Azure Information Worksheet“ eingetragenen Wert für das Client-Geheimnis. Zum Beispiel: xCGRvvvQmKfqwTw[@a@qovRN_Nn72K46

Alle diese Werte müssen sich von den Werten des zweiten Schlüsselinhabers unterscheiden.

Der zweite Schlüsselinhaber gibt seine Informationen auf die gleiche Weise ein. Alle diese Werte müssen sich von den Werten des ersten Schlüsselinhabers unterscheiden.

Wählen Sie Hinzufügen. Dadurch wird der Hauptschlüssel erzeugt. Der neu hinzugefügte Schlüssel wird als Bereit markiert.

Einsatz des iManage-Systemschlüssels

Das iManage Work-System bietet einen integrierten Schlüssel, den sogenannten iManage-Systemschlüssel. Für einige iManage Work-Umgebungen ist eine Verschlüsselung erforderlich und dies ist der Standardschlüssel dafür. Kunden, die keine eigenen Schlüssel implementieren und verwalten wollen, müssen nichts tun, um diesen Schlüssel zu verwenden. Dieser Schlüssel ist immer vorhanden. Kunden, die bisher eigene Schlüssel verwenden und diese nicht mehrverwalten möchten, können stattdessen den iManage-Systemschlüssel aktivieren.

Einen Schlüssel aktivieren

So aktivieren Sie einen Hauptschlüssel.

Ein Hauptschlüssel wird durch das Anwenden auf Bibliotheken aktiviert. Hauptschlüssel können je nach Bedarf für Bibliotheken aktiviert werden. Der vorherige Hauptschlüssel wird deaktiviert. iManage empfiehlt, zuvor verwendete Hauptschlüssel nicht wieder zu verwenden. Ausgenommen davon ist der eingebaute iManage-Systemschlüssel, der immer aktiviert werden kann, auch wenn er zuvor ausgetauscht wurde.

Navigieren Sie im iManage Control Center zur Seite Verschlüsselungscodes (Einstellungen > Verschlüsselungscodes):

Klicken Sie mit der rechten Maustaste auf einen Hauptschlüssel (einschließlich des iManage-Systemschlüssels) und wählen Sie Aktivieren. Das Dialogfenster Aktivierung wird angezeigt.

Wählen Sie die Bibliothek oder die Bibliotheken aus, für die dieser Hauptschlüssel gelten soll. Die Bibliotheken, auf die der Hauptschlüssel angewendet werden kann, stehen im Dialogfenster Aktivierung zur Auswahl.

Wählen Sie Aktivieren. Die Seite Verschlüsselungcodes wird angezeigt. Dieser neu aktivierte Hauptschlüssel wird bei allen zukünftigen Verschlüsselungen verwendet. Solange ein Hauptschlüssel für eine Bibliothek aktiv ist, wird er als Bibliotheksschlüssel bezeichnet. Dokumente werden immer mit dem Bibliotheksschlüssel verschlüsselt und entschlüsselt.

Ein Bibliotheksschlüssel kann nicht deselektiert oder deaktiviert werden. Er wird nur dann deselektiert oder deaktiviert, wenn ein neuer Hauptschlüssel für diese Bibliothek aktiviert wird, der dann den Bibliotheksschlüssel ersetzt.

Den Schlüsselnamen bearbeiten

Hiermit können Sie einen Hauptschlüsselnamen bearbeiten. Durch das Bearbeiten des Schlüsselnamens wird der Status des Hauptschlüssels nicht geändert.

Navigieren Sie im iManage Control Center zur Seite Verschlüsselungscodes (Einstellungen > Verschlüsselungscodes):

Klicken Sie mit der rechten Maustaste auf den zu bearbeitenden Hauptschlüsselnamen .

Wählen Sie Bearbeiten. Das Dialogfenster Bearbeiten wird angezeigt.

Geben Sie den neuen Hauptschlüsselnamen ein. Der Name kann nicht mit dem Namen eines anderenHauptschlüssels identisch sein.

Wählen Sie Speichern.

Wichtige Details anzeigen

Hiermit können Sie Details zum Hauptschlüssel anzeigen. Hier erhalten Sie Details über den Schlüssel und seine aktivierten Bibliotheken.

Navigieren Sie im iManage Control Center zur Seite Verschlüsselungscodes (Einstellungen > Verschlüsselungscodes) und wählen Sie den Namen des Hauptschlüssels, der angezeigt werden soll. Das Detailfenster wird angezeigt.

Begriffe

Die folgenden Begriffe werden während des Verschlüsselungsvorgangs verwendet.

|

Begriff |

Bezeichnung |

|

Aktiviert |

Ein Hauptschlüssel, der gerade zum Verschlüsseln von Dokumenten verwendet wird. |

|

Aktivierung |

Die Prozedur bzw. der Prozess, mit dem ein Hauptschlüssel zum aktiv verwendeten Schlüssel zum Verschlüsseln von Daten wird. Siehe Schlüssel aktivieren. |

|

Aktivierungsdatum |

Das Datum, an dem der Hauptschlüsseleintrag aktiviert wurde. Siehe Schlüssel hinzufügen. |

|

Anwendungs (Client)-ID |

Die erste von zwei Zeichenfolgen-Identifikationen, die bei der Anwendungsregistrierung im Azure Aktivitäsverzeichnis bereitgestellt werden. Der andere Identifikator ist das Client-Geheimnis. Jeder Schlüsselinhaber hat eine andere Anwendungs (Client)-ID. Siehe Client-Geheimnis für den zweiten Identifikator. |

|

Kundenverwalteter Verschlüsselungscode (CMEK) |

Der allgemeine Begriff für den Prozess, mit dem der Kunde seine eigenen Verschlüsselungscodes liefert und verwaltet. Der Kunde hat die Kontrolle über den gesamten Prozess, von der Generierung des vom Kunden bereitgestellten Verschlüsselungscodes (Quellcode) über das Laden der Schlüssel in iManage Work bis hin zur Entscheidung, wann die einzelnen Schlüssel verwendet und wann sie widerrufen oder ersetzt werden sollen. Die iManage Work-Version implementiert einen Dual-Party-Prozess, der die Validierung von zwei unabhängigen Schlüsselspeichern erfordert. |

|

Vom Kunden bereitgestellter Verschlüsselungscode |

Dies ist die Quellverschlüsselungs-Chiffre, die die Grundlage für den Hauptschlüssel bildet, der zur Aktivierung der Verschlüsselung für Bibliotheken verwendet wird. Der Kunde erstellt seinen eigenen Quellschlüssel und erstellt unabhängig voneinander Kopien für zwei Teammitglieder, die sogenannten Schlüsselinhaber. |

|

Berechtigung zur Globalen Schlüsselverwaltung |

Dies ist eine globale Schlüsselverwaltung-Berechtigung. Wenn die Berechtigung aktiviert ist, können Benutzer den Menüpunkt Verschlüsselungscode im iManage Control Center sehen. Für den CMEK-Betrieb unter Verwendung von iManage Control Center müssen die Schlüsselinhaber das globale Schlüsselverwaltungsrecht aktiviert haben, aber sie müssen keine NRTADMINs sein. NRTADMIN müssen die globale Schlüsselverwaltungsberechtigung aktiviert haben. Weitere Informationen finden Sie unter Globale Rolleneinstellung der Schlüsselverwaltung. |

|

iManage |

Der vom Kunden benannte Customer Service Manager (CSM) oder dessen Installationspartner. Dies ist ein von iManage benannter Systemadministrator, der jeden der Schlüsselinhaber registrieren muss, um Informationen zu speichern. |

|

iManage-Systemschlüssel |

Der integrierte Schlüssel, der vom iManage Work-System bereitgestellt und verwaltet wird. Dies ist der voreingestellte Master. Kunden können diesen Schlüssel verwenden, anstatt ihren eigenen bereitzustellen. |

|

Schlüssel-Adresse |

Dies ist ein URI des Azure-Schlüsseltresors eines Schlüsselinhabers, der den Hauptschlüssel enthält. Jeder Schlüsselinhaber hat eine andere Adresse. |

|

Schlüsselzustand |

Der Zustand oder die Funktionsfähigkeit eines Schlüssels, auf den zugegriffen werden kann. Es handelt sich um einen der folgenden Werte: Verfügbar. Der Schlüssel ist abrufbar und kann aktiv zur Ver-/Entschlüsselung verwendet werden. Nicht verfügbar. Auf den Schlüssel kann nicht zugegriffen werden und seine aktive Verwendbarkeit kann nicht beurteilt werden. Er wurde nicht widerrufen, sondern nur der Zugriff darauf verhindert, z. B. durch einen Netzwerkausfall. Widerrufen. Der Schlüssel wurde vom Kunden entzogen oder vorübergehend deaktiviert. Ein einzelner, nicht widerrufener Schlüssel kann immer noch Dokumente verschlüsseln oder entschlüsseln. Wenn der Widerruf nicht beabsichtigt ist, sollte die Ursache schnell geprüft werden. Zwei widerrufene Schlüssel können keine Dokumente verschlüsseln oder entschlüsseln. Das absichtliche Widerrufen beider Schlüssel stellt einen Extremfall dar, der wahrscheinlich auf ein kritisches Sicherheitsereignis zurückzuführen ist. Widerrufene Schlüssel können vom Kunden jederzeit wiederhergestellt werden. |

|

Schlüsselinhaber |

Ein Schlüsselinhaber ist ein Kundenbenutzer, der einen separaten Azure-Schlüsseltresor erstellt hat, in dem eine Kopie des vom Kunden bereitgestellten Verschlüsselungscodes gespeichert ist. Es wird zwei Schlüsselinhaber geben, die als Schlüsselinhaber 1 und Schlüsselinhaber 2 bezeichnet werden. |

|

Name des Hauptschlüssels |

Der Name des Hauptschlüsseleintrags in iManage Control Center. Dies ist ein beschreibender Name, der zur einfachen Identifizierung des Hauptschlüssels verwendet wird. Der Name kann später geändert werden. Der Name kann nicht mit dem Namen eines anderen Hauptschlüssels identisch sein. |

|

Schlüsselversion |

Dies ist ein 32-stelliger Zeichenfolge-Identifikator, der während des Azure-Schlüsselgenerierungsprozesses bereitgestellt wird. Jeder Schlüsselinhaber hat eine andere Schlüsselversion. |

|

Bibliotheken |

Die Zielbibliothek oder -bibliotheken, auf die sich die Verschlüsselung auswirkt. Eine Bibliothek selbst ist nicht verschlüsselt, nur die Dokumente innerhalb einer Bibliothek sind es. |

|

Hauptschlüssel |

Der Schlüssel, der zur Aktivierung von Bibliotheken verwendet wird, die das Ver- und Entschlüsseln von Dokumenten ermöglichen. Die Hauptschlüssel werden auf der Seite Verschlüsselungscodes des iManage Control Center angezeigt. Er wird vom Kunden von den beiden Schlüsselinhabern erstellt, die unabhängig voneinander eine Kopie desselben vom Kunden bereitgestellten Verschlüsselungscodes in sicheren Microsoft Azure-Tresoren gespeichert haben. Links zu diesen Tresoren werden ihrem iManage Work-Systemadministrator zur Verfügung gestellt. Nachdem iManage Work die beiden Azure-Tresore validiert hat, wird der Hauptschlüssel generiert. |

|

NRTADMIN |

Ein iManage Work-Benutzer mit NRTADMIN-Systemadministrationsprivileg. Dies ist ein Benutzer, der der Gruppe NRTADMIN für die angegebene Bibliothek hinzugefügt wurde. Es ist möglich, dass ein Benutzer ein NRTADMIN für einige Bibliotheken ist, für andere aber nicht. Daher muss darauf geachtet werden, für welche Bibliotheken ein NRTADMIN versucht, einen Verschlüsselungscode zu aktivieren. |