暗号化キー

はじめに

データの暗号化は、不正なアクセスや盗難があった場合に備え、文書の可視性を制限するセキュリティ対策です。保存データの暗号化 とも呼ばれ、使用中でないデータファイルが暗号化されます。 このオプションはHIPAAおよび他の米国の規則に準拠しており、センシティブな情報が意図せず公開、あるいは悪意を持って公開されることがないよう、情報を保護します。 盗難や不正アクセス(内部的な不正アクセスを含む)などが発生してデータが流出しても、ファイルが暗号化されているため、読み取ることができません。許可されたユーザーが文書にアクセス(クライアントアプリケーションで編集・表示するなどして)すると、文書が復号化され、普段通り、読み込んだり編集したりすることができます。ユーザーが作業を終えると、暗号化された状態に戻ります。

iManage Work環境に応じて、暗号化の適用方法が異なります。 暗号化を自動的に行い、オフにできない環境もあります。 あるいは暗号化は任意であり、デフォルトで有効化されていない環境もあります。 この場合、暗号化を行うために各ライブラリを明示的に有効化する必要があります。具体的な詳細事項については、iManage Workシステム管理者にお問い合わせください。 保存データの暗号化を自動的にサポートしない環境の場合、あるいはライブラリベースの暗号化を有効化していない場合でも、次の方法で文書およびメールを個別に暗号化できます。 複数の条件に当てはまる場合でも、効果が増えることはありません。

文書クラスでHIPAA適合の暗号化がはいに設定されている。詳細については、クラス / サブクラスを参照してください。

カスタムフィールド(custom1やcustom3など)が文書の暗号化を指定している。詳細については、カスタムフィールドを参照してください。

ファイルタイプが文書の暗号化を指定している。詳細については、ファイルタイプを参照してください。

しかし、前述の3つの方法で開始する暗号化はこのページで扱う操作には含まれていません。これらは、保存データの暗号化の場合のみ行う操作です。

暗号化の概要

暗号化では、暗号化キーと呼ばれる電子的な暗号を利用します。暗号化キーは次の2つのうち、いずれかの方法で実装されます:システム管理のキー、または任意で、カスタマー管理の暗号化キー(CMEK)。

iManage Workシステムが提供するシステム管理のキーは、暗号化キーとして組み込まれています。これがデフォルトのキーであり、管理作業は不要です。暗号化が有効な場合、このキーが自動的にアクティブ化されます。iManageシステムキーを使用セクションを参照してください。

カスタマー管理の暗号化キーでは、お客様が自身の暗号化キーを管理できます。各キーをどのタイミングで使用し、どのタイミングで取り消す、または交換するのかを判断しつつ、お客様自身が用意する暗号化キーの生成から(ソースキー)、キーをiManage Workにロードする作業に至るまで、全体のプロセスをお客様がコントロールします。 セキュリティを強化するために、このプロセスではデュアルパーティCMEKを使用するため、2つの個別のキーストアが必要になります。デュアルパーティCMEKプロセスでは、Microsoft Azure Key Vaultアカウント内の同じマスターキーのコピーを個別に保存する、お客様のチームメンバー(キーホルダーと言います)が2人必要になります。その後、iManage Workが2つのキーストアに対し、次のことを検証します:

iManage Workが2つのAzure Key Vaultアカウントのそれぞれにアクセスできること、および

各Azure Key Vaultのキーが同一であること。

検証が終わると、キーをアクティブ化して暗号化できるようになります。しかし、両方のキーが取り消された場合、暗号化・復号化が停止します。

iManage WorkでデュアルパーティCMEKを実装する際は、このプロセスに従いつつ、お客様が各ステップをこなしていきます:

お客様が用意する暗号化キーを作成します。これがソース暗号化キーであり、これがなければ後の作業を行えません。 お客様が用意する暗号化キーを作成を参照してください。

お客様が用意する暗号化キーのコピーを、企業が第三者預託で保存する必要があります。このキーやパスワードを紛失すると、そのキーで暗号化したすべての文書が復元できなくなります。同様に、キーを盗まれた場合、そのキーで暗号化したすべての文書も流出するおそれがあります。

お客様が用意する暗号化キーのコピーは2つ作成します。キーホルダーと呼ばれる2人がそれぞれ1つずつコピーを受け取ります。

各キーホルダーが個別にAzure Key Vaultを作成し、お客様が用意する暗号化キーのコピーをインポートします。これは、キーストアと呼ばれます。

各キーホルダーが、iManageに自身のAzure Key Vaultのドメイン名システム(DNS)名を提供します。 これにより、使用するVaultをお客様が事前に許可できます。Azure Key Vaultのドメイン名をiManageに登録を参照してください。

その後、権限を持つiManage Control Centerシステム管理者に対して、各キーホルダーが自身のキーストアの値を提供します。この管理者はNRTADMINでなければならず、またグローバルキー管理権限も持っている必要があります。 iManage Control Centerのシステム管理者が、2つのキーストアに基づいて単一のマスターキーを作成します。キーを追加を参照してください。

お客様はiManage Control Centerでこのマスターキーをアクティブ化し、選択したライブラリにこれを適用します。キーをアクティブ化を参照してください。アクティブ化すると即座に、ライブラリがそのマスターキーを使ってすべての文書を暗号化・復号化するようになります。文書は常に、現在アクティブなキーを使って復号化されます。

以下のトピックで構成されます:

お客様が用意する暗号化キーを作成

これを使用し、お客様が用意する暗号化キーを作成します。

お客様が用意する暗号化キーおよびKey Vaultを作成する作業は、iManage Work外で完了させるプロセスです。ベストプラクティスの一環として、またこのプロセスの重要な要素を理解する一環として、iManageは具体的なガイドラインを推奨しています。詳細については、Azure Key Vaultを参照してください。

これらの作業では便宜を図るため、後の各プロセスで必要となる情報を記録できるAzure Information Worksheetというワークシートを使用します。

Azure Key Vaultのドメイン名をiManageに登録

iManage Control Centerで暗号化キーを管理する前に、お客様のAzure Key Vaultのドメイン名をiManage Workシステムに登録する必要があります。

2人のキーホルダーがそれぞれ、担当の顧客サービスの責任者(CSM)または実装パートナーに連絡し、自身のAzure Key Vaultのドメイン名(DNS名とも呼ばれます)を提供する必要があります。Azure Information Worksheetの1行目に記録されている値を使用します。これら2つのドメイン名が異なっていなければなりません。例えば、キーホルダー1がazurevault1.vault.azure.netであり、キーホルダー2がazurevault2.vault.azure.netという具合です。

続行する前に、Key VaultのDNS名が正常にiManage Workシステムに登録されたことを確認する通知を、キーホルダーがiManage Supportから受け取ります。

グローバルキー管理権限を追加

キーをアクティブ化・管理するのはNRTADMINです。 iManage Control Centerで暗号化キーメニューオプションを表示するために、 グローバル キー管理権限を持っている必要があります。

iManage Control Centerでグローバルキー管理権限を割り当てる方法:

このキー管理権限を有効化したグローバルロールを作成します。 ロール を参照してください。

このロールを特定のユーザーに割り当てます。ロールをユーザーに割り当てるを参照してください。

キーを登録

これを使用し、新しいマスターキーを登録(追加)します。マスターキーは、ライブラリ上でアクティブ化されるキーです。

アクティブ化する前に、マスターキーを登録(追加)する必要があります。iManage Control Centerで暗号化キーページに移動します(設定 > 暗号化キー):

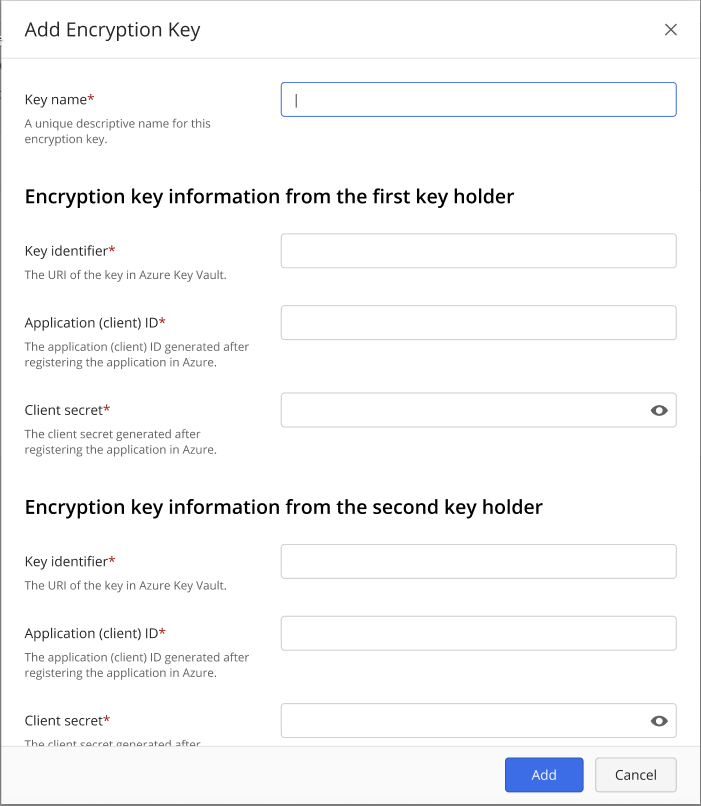

暗号化キーの追加を選択します。暗号化キーの追加ダイアログボックスが表示されます。

図:暗号化キーの追加ページ

キー名を入力します。これは、キーを識別しやすくなるような、分かりやすい名前です。この名前はキーリストに表示されます。既存の他のキーのものと同じにすることはできませんが、後で変更できます。

最初のキーホルダーが次の入力を行います:

キー識別子。これはAzureキーバージョンキー識別子とも呼ばれ、Azure Key Vaultを作成するプロセスで得たURIおよびキー識別子の組み合わせです。Azureキーバージョンキー識別子では、Azure Information Worksheetの2行目に記録されている値を使用します。例:https://azurevault1.vault.azure.net/keys/ajubalaw-2/7668e37b63f6433fa285434f23a58b1b

アプリケーション(クライアント)ID。これは、Azure Active Directory内でアプリケーションを登録する際に提供された文字列の識別子です。アプリケーションIDでは、Azure Information Worksheetの3行目に記録されている値を使用します。例:https://azurevault1.vault.azure.net/keys/ajubalaw-2/7668e37b63f6433fa285434f23a58b1b

クライアントシークレット。これは、Azure Active Directory内でアプリケーションを登録する際に提供されたクライアントシークレットです。クライアントシークレットでは、Azure Information Worksheetの4行目に記録されている値を使用します。例:xCGRvvvQmKfqwTw[@a@qovRN_Nn72K46

これらの値がすべて、2人目のキーホルダーの値と異なっていなければなりません。

2人目のキーホルダーが、同様にして自身の情報を入力します。これらの値がすべて、1人目のキーホルダーの値と異なっていなければなりません。

追加を選択します。これで、マスターキーが作成されます。新しく追加されたキーには、準備完了という印が付きます。

iManageシステムキーを使用

iManage Workシステムには、iManageシステムキーというキーが組み込まれています。一部のiManage Work環境では暗号化が必須であり、デフォルトでこのキーを使用して暗号化が行われます。 独自のキーを実装・管理したくないお客様は、何もしなくてもこのキーを使用できます。このキーは常に利用できます。独自のキーを使用しており、管理をやめたいお客様は、代わりにiManageシステムキーを有効化できます。

キーをアクティブ化

これを使用してマスターキーをアクティブ化します。

ライブラリに適用することで、マスターキーをアクティブ化します。必要に応じて、ライブラリ上でマスターキーをアクティブ化できます。前のマスターキーは非アクティブ化されます。iManageは、以前に使用したマスターキーを再利用しないことを推奨しています。例外として、組み込み済みのiManageシステムキーは、すでに交換済みであっても常にアクティブ化できます。

iManage Control Centerで暗号化キーページに移動します(設定 > 暗号化キー):

マスターキー(iManageシステムキーを含む)を右クリックし、 アクティブ化を選択します。アクティベーションダイアログボックスが表示されます。

このマスターキーを適用するライブラリを選択します。マスターキーを適用できるライブラリは、アクティベーションダイアログボックスで選択できるようになっています。

アクティブ化を選択します。暗号化キーページが表示されます。今後、この新たにアクティブ化したマスターキーを使ってすべての暗号化を行うようになります。ライブラリ上でアクティブなマスターキーは、ライブラリキーと呼ばれます。文書は常に、ライブラリキーを使って暗号化・復号化されます。

ライブラリキーを選択解除したり、非アクティブ化したりすることはできません。これは、対象のライブラリ上で新しいマスターキーがアクティブ化された、つまりライブラリキーが交換された場合のみ、選択解除または非アクティブ化されます。

キー名を編集

これを使用してマスターキー名を編集します。キー名を編集しても、マスターキーの状態は変わりません。

iManage Control Centerで暗号化キーページに移動します(設定 > 暗号化キー):

編集するマスターキー名を右クリックします。

編集を選択します。編集ダイアログボックスが表示されます。

新しいマスターキー名を入力します。名前を別のマスターキーの名前と同じにすることはできません。

保存を選択します。

キーの詳細を表示

これを使用してマスターキーの詳細を表示します。これにより、キーおよびそのアクティブ化されたライブラリの詳細を確認できます。

iManage Control Centerで暗号化キーページに移動(設定 > 暗号化キー)し、表示するマスターキーの名前を選択します。詳細画面が表示されます。

用語

暗号化キーのプロセスでは、次の用語を使用します。

|

用語 |

意味 |

|

アクティブ |

文書を暗号化するために現在使用されているマスターキーです。 |

|

アクティベーション |

マスターキーが、データの暗号化に積極的に使用されるキーとなるセレモニー、またはプロセスです。キーをアクティブ化を参照してください。 |

|

アクティブ化の日付 |

マスターキーエントリーがアクティブ化された日付です。キーを追加を参照してください。 |

|

アプリケーション(クライアント)ID |

Azure Active Directory内でアプリケーションを登録する際に提供された2つのうち、1つ目の文字列の識別子です。 もう1つの識別子はクライアントシークレットです。各キーホルダーは異なるアプリケーション(クライアント)IDを持ちます。2つ目の識別子については、クライアントシークレットを参照してください。 |

|

カスタマー管理の暗号化キー(CMEK) |

お客様が独自の暗号化キーを用意して管理するプロセスを示す一般的な用語です。 各キーをどのタイミングで使用し、どのタイミングで取り消す、または交換するのかを判断しつつ、お客様自身が用意する暗号化キーの生成から(ソースキー)、キーをiManage Workにロードする作業に至るまで、全体のプロセスをお客様がコントロールします。 iManage Workバージョンは、2つの独立したキーストアの検証を求めるデュアルパーティプロセスを採用しています。 |

|

お客様が用意する暗号化キー |

これは、ライブラリの暗号化をアクティブ化するために使用するマスターキーのベースとなるソース暗号です。 お客様が独自のソース暗号化キーを作成し、キーホルダーと呼ばれる2人のチームメンバーのために、それを個別にコピーします。 |

|

グローバルキー管理権限 |

これは、グローバルなキー管理権限です。 この権限が有効化されているユーザーは、iManage Control Centerで暗号化キーメニューを閲覧できます。iManage Control Centerを使用してCMEK操作を行う際、キーホルダーのグローバルキー管理権限が有効でなければなりませんが、NRTADMINSである必要はありません。NRTADMINはグローバルキー管理権限を有効化する必要があります。 詳細については、キー管理のグローバルロール設定を参照してください。 |

|

iManage |

お客様を担当する顧客サービスの責任者(CSM)または実装パートナーです。 iManageが指名したシステム管理者であり、この人物が各キーホルダーのキーストア情報を登録する必要があります。 |

|

iManageシステムキー |

iManage Workシステムが提供・管理する組み込み済みのキーです。 これがデフォルトのマスターです。お客様は自身のキーを用意することなく、このキーを使用できます。 |

|

キーアドレス |

これは、マスターキーが含まれているキーホルダーのAzure Key VaultのURIです。各キーホルダーは異なるアドレスを持ちます。 |

|

キーの健全性 |

キーにアクセスできるかどうかを示す、状態または健全性です。次のいずれかの値になります: 利用可能。キーにアクセスでき、キーをアクティブに使用して暗号化/復号化を行える状態です。 利用不可。キーにアクセスできず、アクティブに使用できるかどうかを評価できない状態です。キーは取り消されてはいませんが、例えばネットワーク障害によってアクセスが妨げられています。 取り消し済み。お客様がキーを取り消したか、一時的に無効化しています。取り消されていないキーが1つあれば、文書の暗号化・復号化を継続して行えます。取り消しを意図していない場合は、素早く原因を判断する必要があります。2つのキーが取り消されている場合、文書の暗号化・復号化を行えません。例えば極めて重大なセキュリティイベントが発生したケースなど、非常に例外的な場合を除き、両方のキーを意図的に取り消すことはないでしょう。お客様はいつでもキーの取り消しを解除することができます。 |

|

キーホルダー |

キーホルダーとは、お客様が用意する暗号化キーのコピーを含む個別のAzure Key Vaultを作成した、お客様のユーザーのことです。 キーホルダー1およびキーホルダー2と呼ばれる、2人のキーホルダーが存在することになります。 |

|

マスターキー名 |

iManage Control Center内のマスターキーエントリーの名前です。 これは、マスターキーを識別しやすくする分かりやすい名前です。後で名前を変えることもできます。名前を別のマスターキーの名前と同じにすることはできません。 |

|

キーバージョン |

これは、Azure Keyの生成プロセスで提供された32文字の文字列による識別子です。 各キーホルダーは異なるキーバージョンを持ちます。 |

|

ライブラリ |

暗号化の影響を受ける対象のライブラリです。ライブラリ自体ではなく、ライブラリ内の文書だけが暗号化されます。 |

|

マスターキー |

ライブラリ上のアクティブ化に使用するキーであり、文書の暗号化・復号化を可能にします。 マスターキーは、iManage Control Center暗号化キーページに表示されます。これはお客様が、セキュアなMicrosoft Azure Vaultにお客様が提供した同じ暗号化キーのコピーを個々に保存した2件のキーホルダーから作成するものです。これらのVaultへのリンクがiManage Workシステム管理者に提供されます。iManage Workが2つのAzure Vaultを検証した後、マスターキーが生成されます。 |

|

NRTADMIN |

NRTADMINシステム管理権限を持つiManage Workのユーザーです。これは、特定のライブラリについて、NRTADMINグループに追加されているユーザーです。ユーザーが一部のライブラリではNRTADMINであり、他ではそうでない、という場合もあり得ます。そのため、NRTADMINがどのライブラリで暗号化キーをアクティブ化しようとしているのか、注意する必要があります。 |